26/02/2026

De l’utilisation de l’ordinateur quantique

Un petit article d’informatique, un petit article futuriste concernant une nouvelle classe d’ordinateur : l’ordinateur quantique. Je vais essayer d’être assez clair, mais il va falloir vous accrocher un petit peu. Mais les deux vidéos vous aideront à comprendre ce sujet passionnant. Bon courage.

1°) Voyons tout d’abord ce qu’est un ordinateur quantique :

Un ordinateur quantique est une machine qui effectue des calculs en exploitant les lois de la physique quantique, notamment la superposition et l’intrication des états. Ouf !

Au lieu de bits classiques (0 ou 1), il utilise des qubits qui peuvent représenter simultanément plusieurs valeurs, ce qui lui permet, pour certains problèmes, je dis bien pour certains problèmes, d’être beaucoup plus rapide qu’un ordinateur classique. Actuellement, en 2026, les ordinateurs quantiques les plus avancés comptent déjà 1 000 qubits, mais leur stabilité reste un défi.

Pour l’instant, les qubits sont si fragiles que la moindre perturbation (chaleur, bruit) fausse leurs calculs ; il faut donc des algorithmes complexes pour détecter et corriger ces erreurs en temps réel.

Cependant, pour certaines tâches (par exemple les jeux vidéos), l’ordinateur quantique n’est pas du tout adapté, l’ordinateur classique aura donc toujours sa place.

Un ordinateur quantique est comparable à une très grosse machine, une sorte de très gros réfrigérateur : pour les calculs, on utilise la supraconductivité, ce qui nécessite de s’approcher très près du zéro absolu (0 degré Kelvin = −273,15 degrés Celsius). En effet, les qubits supraconducteurs doivent être refroidis à quelques millikelvins . Les machines actuelles fonctionnent typiquement autour de quelques millikelvins, c’est‑à‑dire quelques millièmes de kelvin au‑dessus de 0° K, soit plus froid que l’espace interstellaire !

Un problème majeur se pose. En effet, pour obtenir de telles températures, la supraconductivité est extrêmement énergivore.

Actuellement, l’ordinateur quantique est du domaine de l’expérimentation par IBM, Google Quantum AI, ou les circuits photoniques développés en Europe notamment, en France, le CEA‑Leti.

2°) De l’utilisation d‘un ordinateur quantique, l’exemple de la recherche de nouveaux médicaments :

Un petit labo, une petite start-up, veut créer un nouveau médicament. Voici comment cela pourrait se passer dans un avenir pas si lointain :

Mais ne rêvons pas, les premiers impacts concrets en pharma sont attendus d’ici 2028–2030.

Le petit laboratoire, une petite start‑up, se connectera, via le cloud, à un ordinateur quantique associé à une IA, qui, grâce à sa capacité de calcul colossale, pourra étudier un très grand nombre de molécules afin d’en extraire une capable de se fixer sur un récepteur cellulaire (l’image classique de la « clé dans la serrure ») et de déclencher l’action de cette molécule‑médicament.

3°) D'autres application des ordinateurs quantiques :

D’autres applications pourraient être : la métrologie, l’étude du Champ magnétique terrestre, l’optimisation de systèmes logistiques et financiers, ainsi que la sécurité des communications. En cryptographie les ordinateurs quantiques pourraient casser les codes actuels, mais aussi en créer de nouveaux, ultra-sécurisés.

4°) Conclusion :

L’ordinateur quantique, en exploitant les lois de la physique quantique, promet de révolutionner des domaines comme la recherche pharmaceutique grâce à sa puissance de calcul inégalée. Cependant, les ordinateurs quantiques ne remplaceront pas les ordinateurs classiques, mais les compléteront pour des tâches spécifiques.

Une vidéo du CEA qui présente clairement comment fonctionne l’ordinateur quantique.

Un ordinateur quantique - Comment ça marche – CEA

Courage, une vidéo très claire complétant bien mon article :

Ordinateur quantique : ce qu'il faut savoir sur cette technologie | Découverte - Radio-Canada Info

12:43 Publié dans Culture, Culture, Ecologie, Histoire de l'informatique, Informatique, Informatique Médicale, Le mot du jour, Le site du jour, Médecine, Mots, Santé, Science, Science, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (0)

13/02/2026

Micral N, le tout premier micro-ordinateur, est Français

Pour un article sur la micro-informatique rien ne vaut un micro article. Tout est parti d'une petite vidéo trouvée sur mon pote YouTube.

Non, le tout premier micro-ordinateur n’a pas été inventé par Steve Jobs, avec son Apple.

Le premier PC, le Micral N, a été inventé par un ingénieur français. François Gernelle au sein de la société R2E.

François Gernelle (né le 20 décembre 1944) est un ingénieur informaticien français, célèbre pour avoir inventé le premier micro-ordinateur à microprocesseur, le Micral N (en argot, micral veut dire petit).

Il faut savoir qu'à l’époque, dans les années 70, les ordinateurs étaient d'énormes machines qui coûtaient un prix astronomique tel l'IBM 360.

Le Micral N, conçu en 1973, possède la caractéristique d'utiliser un microprocesseur (l’Intel 8008), de posséder des dimensions réduites et d'être de prix abordable. Il est ainsi reconnu comme étant le premier micro-ordinateur commercial professionnel de l'histoire.

Il fut utilisé, à l’époque, sur la demande de l’INRA, pour automatiser un nouvel appareil servant à mesurer l'évapotranspiration des cultures.

Cependant, faute d'une interface simple, d'un système d’exploitation adapté et d'un marketing orienté grand public, le Micral n’a pas connu le même essor que les ordinateurs Apple (notamment l’Apple II).

Bien avant qu’Apple ou Microsoft ne popularisent le micro-ordinateur, un ingénieur français en posait déjà les bases dans une cave à Châtenay-Malabry. Aujourd’hui, exposé au musée du Conservatoire national des arts et métiers de Paris ainsi qu'au musée de l'histoire de l'ordinateur de Mountain View, le Micral N rappelle que la micro-informatique mondiale a commencé… en France.

La vidéo à l'origine de l'article :

APPLE a copié la France 1973 ? – FinaiPal

Références :

- Micral N Le premier Micro ordinateur au monde

- Micral

- R2E

15:36 Publié dans Anecdote, Culture, Culture, Economie, Histoire de l'informatique, Informatique, Mots, Science, Science, Société, Société, Vidéo | Lien permanent | Commentaires (2)

14/12/2025

Comment « bâtir » une recette de cuisine grâce à l’utilisation, intelligente, d’une Intelligence Artificielle

Il faut bien vivre avec son temps... Vive la cuisine à la sauce IA !

Dernièrement j’ai inventé, pour ma tendre et douce qui rentrait d’un long périple (250 Km en 2 h 30) une recette de cuisine grâce à l’utilisation de mon IA favorite Perplexity.

Voilà, en « dialoguant » en chatbot avec celle-ci et en tenant compte de ses réflexions, comment j’ai procédé.

Au fil du temps je lui ai fait des propositions de plus en plus précise au fur et a mesure de mon invention et de l’avancée de ma recette.

Le seul maître de la création de la recette c’était bien moi le chef, c’est le cas de le dire (et c’est bien pour ça que je le dis).

Voici l’avancée de ma recette avec, uniquement, les questions dans l’ordre que j’ai soumis à l’IA :

- Est ce que le fait de faire un rôti de porc de 800 g 46 mn a l'étouffée dans un cocote minute est raisonnable.

- Et si je rajoute un oignon coupé en dès en les faisant un peu revenir au début après avoir fait dorer le rôti.

- et si je rajoute 3 feuilles de laurier.

- Je ne sais pas si rajouter le thym est une bonne idée ?

- Et deux gousses d'ail hachées.

- Et rajouter au mélange avant de fermer la cocotte un peu d'eau avec un bouillon cube.

La recette était donc ficelée en rajoutant du poivre et du piment d’Espelette.

Le but du jeu était de faire une compotée d’oignon pour en faire une sauce pour les pâtes fraîches que j’ai servi en accompagnement de ce fameux rôti de Porc.

Si vous voulez lire les réponses de mon IA c’est sur ce lie CI.

La recette en vidéo, c’est, presque, tout à fait ça mis a part que j’utilise un autocuiseur SEB, que j’utilise de l’huile d’olive que je n’élève pas le germe de l’ail et que, surtout je ne jette pas l’huile avec les sucs du rôti m’en servant pour faire roussir l’oignon et qu’enfin je mets tous les ingrédients au fond de la cocotte en rajoutant un peu d’eau dont je me sers pour diluer la compotée d’oignon. Enfin, vu la grosseur de mon rôti (800 g) 46 mn suffisent.

Rôti de porc moelleux en cocotte – socopachezmonboucher

20:28 Publié dans Anecdote, Cuisine, Gastronomie, Informatique, La pensée du jour, Le site du jour, Potins, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (2)

01/12/2025

La ReRAM : un nouveau type de stockage de la mémoire informatique

Je viens juste de découvrir, lors de ma dernière balade YouTubienne, une nouvelle technologie qui révolutionne la micro-informatique, et, plus précisément le Hardware (le matériel informatique), en utilisant un nouveau type de stockage de la mémoire : la ReRAM.

La Resistive random-access memory (RRAM ou ReRAM) est un type de mémoire non volatile en cours de développement par différentes entreprises (Weebit, Panasonic, Sony, etc.), dont certaines en ont breveté des versions.

En 2013, la presse informatique affiche de bons espoirs que la mémoire ReRAM va détrôner la mémoire vive DRAM (schématiquement, les barrettes de mémoire DDR) et la mémoire flash (schématiquement celle des disques SSD et des clésUSB) grâce à des performances plusieurs fois supérieures.

Depuis 2013, la technologie a évolué, mais n’a pas (ou peu), encore, révolutionné le marché comme annoncé. C'est une technologie prometteuse.

Cependant, en 2025, certains prototypes ReRAM existent déjà, et commence même à apparaître dans certaines voitures et objets connectés haut de gamme, mais il faudra encore quelque temps avant de la voir dans nos appareils du quotidien.

Cette technologie permet de stocker 1 To de données sur une puce de la taille d’un timbre postal. Elle est également 20 fois plus rapide que la meilleure mémoire flash et consomme 20 fois moins d’énergie.

« Simplement » la ReRAM fonctionne en modifiant la résistance électrique d'un matériau diélectrique isolant par la formation ou la rupture réversible d'un filament conducteur sous l'effet d'une tension appliquée, permettant de coder les bits 0 et 1 via des états de haute ou basse résistance.

OUF !

Ce n’est pas grave si vous ne comprenez pas le fonctionnement de la ReRAM. L’important c’est que vous sachiez simplement que cela existe et ce que l’on peut en attendre.

La ReRAM excelle pour son usage dans l'IoT (concernant les objets connectés) et l'automobile grâce à sa petite taille compacte et sa consommation énergétique ultra-faible.

La ReRAM améliore les performances et l'efficacité des appareils mobiles, des ordinateurs, des systèmes de stockage en nuage, des dispositifs IoT (concernant les objets connectés), des automobiles et des équipements médicaux en offrant des temps d'accès plus rapides grâce à sa petite taille compacte et une consommation d'énergie réduite.

Une vidéo un peu anciennes, certes, car datant de 2023, mais qui a le mérite d'une présentation claire et courte (1 mn).

ReRam : Le stockage mémoire du futur - 2023

Une vidéo très récente (mai 2025), un peu plus technique, mais en anglais. Faites chauffer le sous-titrage de YouTube.

Revolutionizing Storage: Discover the Power of Weebit ReRAM - 2025 - Weebit Nano

Référence :

14:13 Publié dans Economie, Histoire, Histoire de l'informatique, Informatique, Informatique Médicale, Le mot du jour, Mots, Science, Science, Shopping, Vidéo, Vie pratique | Lien permanent | Commentaires (2)

19/11/2025

Voilà pourquoi, pour des raisons évidentes de sécurité, je n’utiliserai pas,tout au moins pour l'instant, la dématérialisation de la carte vitale en faveur des smartphones

Depuis le 18 novembre 2025, la carte Vitale dématérialisée est accessible à tous sur Smartphone.

Cet article va aborder un sujet Vital (c'est le cas de le dire !) de sécurité informatique concernant la dématérialisation de la carte vitale en faveur des smartphones. Voici pourquoi je garderai ma carte vitale « matérialisée ». Tout au moins pour l'instant, en attendant que l'appli devienne plus sécure (anglicisme pour l'Académie Française), car on ne peut pas refuser le progrès : il faut vivre avec son temps. Donc, en attendant que cette carte à puce soit dépassée, merci Monsieur Rloand Moreno le fabuleux et génial inventeur de la carte à puce il y a de cela... 50 ans déjà !

Un article un peu long pour un sujet quelque peu rebutant et je m'en excuse. Pour ne pas vous décourager et comprendre l'essentiel, ne lisez que ce qui est en gras. Bon courage.

Cet article a été écrit à 80 % par mon IA Perplexity (l’essayer, c'est l'adopter).

Deux articles en date du 18/11/2025 issus de deux newsletters de du journal gratuit 20 Minutes :

- 18/11/2025 : Carte Vitale : La version dématérialisée désormais accessible à tous sur smartphone

- 18/11/2025 : Comment installer la carte Vitale dématérialisée sur votre smartphone, mode d'emploi

J’ai donc posé la question suivante (si vous êtes curieux vous pouvez lire le texte en entier pondu par l’IA Perplexity, sinon je vous conseille d'aller directement à la fin pour lire la conclusion écrite en gras :

Quels dangers peuvent survenir à La version dématérialisée sur les smartphones :

Les dangers liés à la version dématérialisée sur les smartphones incluent plusieurs risques majeurs. Tout d’abord, les applications mobiles, même celles qui semblent légitimes, peuvent contenir des fonctionnalités cachées et malveillantes qui compromettent la sécurité du smartphone, comme le vol de données personnelles, le contrôle à distance du téléphone, l'espionnage, l'inscription à des services payants sans consentement, et l'installation de malwares qui peuvent ralentir l'appareil ou utiliser ses ressources à des fins malveillantes. Ces applications peuvent accéder à des données sensibles telles que mots de passe, photos, informations bancaires, carnets de contacts, et messageries professionnelles sans que l'utilisateur s'en rende compte.

Ensuite, la dématérialisation expose les données à des risques spécifiques tels que les infiltrations de logiciels malveillants (ransomwares notamment), qui peuvent rendre les données inaccessibles ou les exposer au public. Un contrôle d’accès rigoureux est indispensable pour empêcher un accès non autorisé aux fichiers dématérialisés, car sans cela, des personnes malintentionnées peuvent accéder à des informations sensibles. Par ailleurs, les attaques de phishing et l'usurpation d'identité sont amplifiées, augmentant le risque de vol de données confidentielles. D’autres problèmes incluent la perte d'intégrité des données, la violation de la conformité réglementaire, les pannes techniques, les erreurs humaines, et la difficulté d’utilisation liée à la fracture numérique.

De plus, utiliser des smartphones avec des composants non originaux, comme un écran de copie, peut poser des risques de sécurité et de fonctionnement, notamment des problèmes de compatibilité logicielle, des réponses tactiles erratiques, une sécurité biométrique affaiblie (lecteur d’empreintes non fiable), et une vulnérabilité accrue au piratage ou à l'usurpation d’identité.

En résumé, les dangers principaux de la version dématérialisée sur smartphones sont :

• Vols et fuites de données sensibles via applications malveillantes.

• Espionnage et prise de contrôle à distance du téléphone.

• Abonnements frauduleux à des services premium.

• Infiltrations de logiciels malveillants (ransomwares).

• Accès non autorisé en absence de contrôle d’accès solide.

• Phishing et usurpation d’identité.

• Problèmes liés à l’utilisation de composants non d’origine, affectant la sécurité et la fiabilité du smartphone.

Il est donc essentiel de sécuriser son smartphone avec des mises à jour régulières, des applications officielles, un contrôle d’accès strict, et une vigilance particulière face aux tentatives de phishing et aux autorisations données aux applications.

Ensuite ma curiosité, perverse, a été de poser la question perfide suivante :

L’utilisation de la carte vitale matérialisée est elle plus sûre :

Je ne donne que la conclusion. Celle-ci est évidente et sans appel :

La carte Vitale matérialisée reste plus sûre contre certains risques liés au numérique, surtout ceux liés aux attaques à distance, car elle ne dépend pas d’un appareil connecté. En revanche, la carte Vitale dématérialisée offre des garanties fortes avec la double authentification et la conformité RGPD tout en étant pratique et toujours à jour. Son niveau de sécurité est élevé, mais son exposition dépend de la sécurité globale du smartphone. Pour une sécurité optimale avec la version dématérialisée, il faut veiller à protéger rigoureusement son smartphone (mots de passe, antivirus, mise à jour, vigilance face aux applications).

En conclusion :

Si je n'installe pas, pour l'instant, l'application de la Vitale sur mon Smartphone, il est bien évident que quand on aura essuyé les plâtres et que l'appli sera bien plus sécure je cèderai aux sirènes de mon Smartphone et ma carte vitale la ferait tomber aux oubliettes.

Comme je l'ai dit plus haut, il faut vivre avec son temps et ne pas rejeter d’emblée les progrès des nouvelles technologies, mais, comme je le dis plus haut, il faut savoir attendre un peu, pour profiter des améliorations sécuritaires et, lors de l'utilisation, ne pas lâcher sa vigilance sur la manipulation de ses applis : par exemple ne pas se tromper d'appli en passant, systématiquement, pour Androïd, par le Play Store et de mettre à jour, régulièrement ses applis.

De toutes les façons, pour que les médecins et pharmaciens puissent lire la carte Vitale dématérialisée sur smartphone, ils doivent être équipés d'un matériel supplémentaire. Ce matériel comprend un lecteur compatible, soit un lecteur de QR Code, soit un lecteur NFC adapté ce qui est loin d'être le cas pour l'instant.

A titre d’exemple, une vidéo sur un sujet analogue de cybersécurité concernant la sécurité informatique de la monnaie virtuelle.

Quels sont les DANGERS d'une monnaie 100% VIRTUELLE ?

A ce propos, au niveau d'une panne Internet mondiale, je vous reporte à mon article d'un bien modeste geek du 19/07/2024 "Énorme panne informatique dans le monde due à la mise à jour d’un logiciel édité par CrowdStrike un service de cybersécurité utilisé par Microsoft". Cela fout les jetons. A ce propos, allez donc jeter un coup d’œil sur ce site.

Pour mémoire, une vidéo de la panne mondiale de Microsoft extraite de l'article publié, en son temps, sur mon Blog.

Mais, au fait, c'est quoi une cyberattaque ?

C'est quoi une cyberattaque ? - 1 jour, 1 question - Info ou Mytho ?

P. S. :

Dans le même ordre d'idée, le logiciel médical WEDA a été victime d'une cyberattaque le 10 novembre 2025, entraînant la suspension temporaire de son accès et rendant les dossiers médicaux inaccessibles à 23 000 professionnels de santé en France. Cette intrusion pourrait avoir permis une extraction partielle de données sensibles, telles que les dossiers médicaux, informations personnelles et administratives des patients, bien que l'ampleur exacte de la fuite reste incertaine à ce jour.

Références :

- Si vous voulez lire le texte intégral de mes réponses à Perplexity, cliquez sur ce lien :

https://www.perplexity.ai/search/quels-dangers-peuvent-su...

- Comment avoir la carte Vitale sur son téléphone ?

- Cyberattaque WEDA : ce que vous devez faire sans attendre !

- Le fabuleux destin de Roland Moreno, l'inventeur de la carte à puce

12:18 Publié dans Anecdote, Coup de gueule, Histoire de l'informatique, Informatique, Internet, La pensée du jour, Le mot du jour, Le site du jour, Médecine, Mots, Politique, Potins, Santé, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (6)

04/11/2025

De l’intérêt du noir et blanc et du sépia en photographie

Cela faisait longtemps que je n’avais abordé un sujet qui fait partie de mes passions : la photographie.

Aujourd’hui, je vais vous parler du noir et blanc en photographie et du sépia[2].

Je soumets à votre sagacité - https://www.linternaute.fr/dictionnaire/fr/definition/sagacite/ - trois types de photos prises il y a de cela fort longtemps (plus précisément le 12 avril 2008 à 11 h 12 mn et 35 s. C’est précis grâce au fichier EXIF sur le front de mer de Soulac-sur-mer.

La première en couleur :

réalisée par mon vieil Canon PowerShot SX100 IS (délaissé depuis peu par mon Smartphone Motorola Edge 50 Pro).

Pour agrandir, double clic gauche sur la photographie

La deuxième en noir et blanc :

Réalisée avec le logiciel IrfanView.

Pour agrandir, double clic gauche sur la photographie

La troisième en sépia :

Réalisée grâce au logiciel PhotoFiltre Freeware Portable.

Pour agrandir, double clic gauche sur la photographie

Interprétation des photos :

Celle en couleur sert, bien évidemment, de base. C’est une photo de vacances classique mais banale pour moi.

La deuxième travaillée en noir et blanc est ma préférée, car elle s’adapte tout particulièrement au graphisme de la photo, mettant en évidence les courbes géométriques photographiées.

La troisième, pour le fun donne un aspect vintage des vieilles photos d’antan.

De la photo couleur à la photo noir et blanc - Jean-Baptiste Rabouan photographe

What is Sepia? The Vintage Toning Effect in Art & Photography - Seed Gallery

-

[1] Je parle des fichiers EXIF dans mon article du 21/09/2025 : « Comment supprimer toutes les métadonnées EXIF des fichiers photos avec le logiciel ExifToolGUI Portable ».

[2] La photographie sépia est une technique ancienne qui remonte au XIXème siècle, caractérisée par ses teintes chaudes et brunes. Ce style distinctif est obtenu en utilisant un toner de sépia dérivé de l'encre de seiche, ce qui confère aux images un aspect nostalgique et intemporel.

Utilisée initialement pour prolonger la durée de vie des photographies, la photo sépia est devenue une méthode artistique populaire, évoquant des sentiments de nostalgie et d'élégance. Aujourd'hui, bien que les technologies numériques aient évolué, la photographie sépia reste prisée pour sa capacité à ajouter une profondeur émotionnelle et une touche vintage aux images contemporaines.

Petite minute culturelle :

« Un peu de culture ne nuis pas, cela évite de mourir idiot… Et de passer pour un sot ».

Le terme sépia (qui désigne l'encre de seiche) vient de « la sépia » (le nom « sépia » provenant du mot sepia, qui désigne lui-même la seiche en latin et en grec ; d’ailleurs, le mot supion dérive de sepia). C’est un liquide sécrété par certains céphalopodes tels que seiches et calmars dans un organe appelé poche du noir. Cette poche comprend deux parties, l'une, glandulaire, produisant un pigment, la mélanine, l'autre servant de réservoir à ce pigment noir qui, mélangé au mucus, forme l'encre. Les céphalopodes expulsent cette encre à volonté en nuage compact pour désemparer leur agresseur et masquer une manœuvre de fuite. Ce nuage semble dessiner la forme de l'animal et peut persister 10 minutes.

Mais il faut savoir que le virage sépia avait, avant tout, une utilité. Outre l'ajout de la couleur à un tirage monochrome, le virage améliore souvent la stabilité de l'image et accentue les contrastes.

P. S. : J'ai déjà publié un article sur ce sujet : « Intérêt du Noir et Blanc en photographie, sans oublier... Celui de la couleur ». Bis repetita.

Références :

11:00 Publié dans Art, Culture, Culture, Informatique, Loisirs, Mots, Photographie, Vidéo, Vie pratique, Voyage | Lien permanent | Commentaires (0)

25/10/2025

HarmonyOS, le nouveau système d’exploitation chinois de Huawei qui défie Windows, Apple, Androïd et Linux

C’est la première fois que j’écris ce type d’article, mais je ne suis pas du tout content du précédent car trop long pour un sujet ardu mais qui, à mon avis, présente un intérêt important. Je vais publier un résumé, à lire d’une traite et une vidéo plus courte pour corriger cet article raté, car, comme je l’ai dit, le sujet est trop sérieux pour être bâclé.

S’il ne fallait retenir qu’une seule chose de cet article, c’est l’arrivée d’un tout nouveau système d’exploitation de la firme chinoise Huawei* : HarmonyOS.

Tout nouveau ? Pas si nouveau que cela, car il a d’abord été lancé pour les objets connectés en 2019, , ce que l'on appelle les IoT (Internet of Things), pour les montres connectées, les téléviseurs...), puis en 2021 pour les smartphones.

En fait, HarmonyOS vient du projet HongMeng qui a été initié dès 2012 par Huawei comme un plan de secours face à une éventuelle perte d’accès à Android, ce qui est effectivement survenu en 2019 lorsque Huawei a été placé sur la liste noire du Département du commerce américain.

C'est donc par la faute, ou grâce, aux Américains qui, ayant tenté de bloquer l’entreprise Chinoise Huawei, força celle-ci à produire son propre système d’exploitation HarmonyOS.

En conclusion, HarmonyOS PC est un système complet et cohérent qui offre une expérience unifiée et une intégration fluide entre les appareils Huawei comme les montres connectées, les Smartphones, les tablettes et les ordinateurs.

Cet article me fait songer au le livre prémonitoire, écrit en… 1973, par Alain Peyrefitte « Quand la Chine s'éveillera… le monde tremblera ». Ce livre a été republié en deux tomes au livre de poche, sous-titrés respectivement « Regards sur la voie chinoise » et « La Médaille et son revers ».

HarmonyOS peut-il remplacer Windows sur votre PC en 2025?

*Pour mémoire, Huawei est une entreprise chinoise fondée en 1987 à Shenzhen par Ren Zhengfei.

18:05 Publié dans Anecdote, Culture, Culture, Economie, Histoire de l'informatique, Informatique, Informatique Médicale, Internet, La pensée du jour, Le mot du jour, Mots, Politique, Potins, Shopping, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (2)

24/10/2025

HarmonyOS, le nouveau système d’exploitation Chinois de Huawei qui défie Androïd de Google, iOS et MacOS d’Apple ainsi que Windows de Microsoft

Un sujet tech qui, pour une fois, va essayer de toucher les néophytes en micro-informatique. Pour les connaisseurs, il va paraître bien trop superficiel, mais ceci est voulu délibérément car il se veut, ainsi, tout public.

Il traite d’un sujet majeur et méconnu : la naissance d’un nouveau système d’exploitation.

Si vous trouvez cet article « un peu » long, commencez par lire les passages en gras, cela vous donnera peut être l'envie d'en lire plus.

1°) Préambule :

S’il ne fallait retenir qu’une seule chose de cet article c’est l’arrivée d’un tout nouveau système d’exploitation de la firme Chinoise Huawei : HarmonyOS.

Tout nouveau ? Pas si nouveau que cela, car il a d’abord été lancé pour les objets connectés en 2019, puis en 2021 pour les smartphones.

Il s'intégrait dans l’écosystème IoT* de Huawei (smartphones, montres, ordinateurs, téléviseurs, etc.).

En fait, HarmonyOS vient du projet Hongmeng qui a été initié dès 2012 par Huawei comme un plan de secours face à une éventuelle perte d’accès à Android, ce qui est effectivement survenu en 2019 lorsque Huawei a été placé sur la liste noire du Département du commerce américain. Pour la petite histoire, le terme « Hongmeng » provient de la mythologie taoïste et symbolise le chaos primordial précédant la création du monde.

C'est donc par la faute, ou grâce, aux Américains qui, ayant tenté de bloquer l’entreprise Chinoise Huawei, força celle-ci a produire son propre système d’exploitation HarmonyOS.

En effet, Le sujet de cet article est de vous faire découvrir ce nouveau système d’exploitation qui concurrence directement pour les Smartphones les géants iOS d’Apple et Androïd de Google mais aussi pour les ordinateurs tournant sous Windows et les ordinateurs tournant sous MacOS d’Apple, les Macs (comme, par exemple, les MacBook Air et MacBook Pro).

Pour mémoire, Huawei est une entreprise chinoise fondée en 1987 à Shenzhen par Ren Zhengfei. Je parle d’ailleurs, déjà, de Huawei dans mon article du 05/09/2025 : « Modifications dans la rédaction du Blog du Docteur sangsue : Le chapô » qui montre, en fin d'article, une vidéo présentant la carte graphique de Huawei qui devient un danger pour NVIDIA.

2°) Introduction :

Pendant mes vacances, j’ai pris une habitude de lâcher prise au niveau de l’Ordi pour faire des infidélités au profit de ma tablette Lenovo qui, soit dit en passant, part un peu en morceaux. Il faut dire que cela fait déjà pas mal de temps qu’elle tourne sur mes genoux bien plus souvent que ma mie.

Ce comportement me fait, inéluctablement, entre deux airs de musique, découvrir pas mal de choses.

Or, donc, lors de ces balades Tabletto-YouTubienne, je suis tombé sur une vidéo de la chaîne « De Quoi J'me Mail » issu de la rencontre de la chaîne télé BFM Bussiness avec 01net. C'est cette vidéo qui est à la génèse de cet article, Malheureusement, je n’ai pas pu la retrouver pour illustrer mon article.

3°) La découverte :

A ma grande stupéfaction, à cette occasion, j’ai découvert un nouveau système d’exploitation au niveau des Smartphones, mais pas que, car existant aussi pour les Ordinateurs : HarmonyOS.

Huawei, acculé par le blocage des USA, a décidé de développer son propre système d’exploitation son propre OS dénommé HarmonyOS.

4°) HarmonyOS concurrent direct d’Androïd, iOS, MacOS, Windows et Linux :

Avant le visionnage de cette vidéo, je croyais que, pour les Smartphones, n’étaient présents que deux OS :

- Androïd de Google

- iOS d’Apple

Le petit dernier de Huawei vient concurrencer ces deux géants.

Mais pas que.

En effet HarmonyOS équipe, aussi des ordinateurs concurrençant directement les deux géants :

- Windows de Microsoft

- MacOS d'Apple

Les ordinateurs de Huawei tournant sous HarmonyOS s'appellent les MateBook.

Il ne faut pas oublier, je sais je n'en parle pas assez (mais je suis limité par le temps) l'importance des nombreux systèmes d'exploitations Linux qui, à cause de la fin des mises à jour de Windows 10 risque d'aboutir à une augmentation de part de marché de Linux. Il ne faut pas oublier que Linux est un Logiciel libre, gratuit et open source. Il a été créé en 1991 par Linus Torvalds.

5°) Postambule (conclusion) :

HarmonyOS PC est conçu comme un système complet et cohérent qui offre une expérience unifiée entre les appareils Huawei comme les montre connectée, les Smartphones, les tablettes et les ordinateurs, avec une architecture distribuée, un support pour plus de 2 000 applications et une intégration fluide entre smartphone et ordinateur.

« Un peu de culture ne nuit pas, cela évite de mourir idiot et de... Passer pour un sot ».

Cet article me fait songer au le livre prémonitoire, écrit en… 1973, par Alain Peyrefitte « Quand la Chine s'éveillera… le monde tremblera ». Ce livre a été republié en deux tomes au livre de poche, sous-titrés respectivement « Regards sur la voie chinoise » et « La Médaille et son revers ».

Il ne s'agit pas d'un rêve prémonitoire, mais bien d'un cauchemar prémonitoire.

Pourquoi Huawei est devenu plus puissant sans Google ? L’histoire incroyable de HarmonyOS

*C’est, par exemple l’OS Windows 10 IoT Entreprise LTSC qui fait tourner, entre autre, les terminaux des cartes bancaires, les logiciels des aéroport... C’est ce qui explique l'énorme panne informatique mondiale de juillet du 19 juillet 2024 qui provoqua partout à travers le monde le plantage d'environ 8,5 millions d'ordinateurs et serveurs utilisant ce système d'exploitation Windows 10 IoT Entreprise LTSC à cause d’une mise à jour de sécurité défectueuse par l’entreprise de cybersécurité CrowdStrike. Je parle de cet épisode dans mon article du 19/07/2024 : « Énorme panne informatique dans le monde due à la mise à jour d’un logiciel édité par CrowdStrike un service de cybersécurité utilisé par Microsoft ».

Références :

- Choc dans le monde du PC : la Chine lance son système d’exploitation HarmonyOS, signé Huawei

- Huawei a dévoilé son remplacement de Windows, sans aucune technologie américaine

- Site Internet d’HarmonyOS ICI

- Huawei

- MateBook

16:43 Publié dans Anecdote, Culture, Culture, Economie, Histoire, Histoire de l'informatique, Informatique, Informatique Médicale, Internet, Politique, Potins, Science, Science, Shopping, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

09/10/2025

Une longue absence justifiée par la fin de Windows 10

Un article long et rébarbatif, je m’en excuse par avance. Mais en vous accrochant bien et en y mettant un peu de volonté, vous arriverez, peut-être, à trouver une solution qui pourrait vous convenir.

Je me suis absenté longuement de mon Blog, car fort préoccupé par la fin de Windows 10 le 14 octobre prochain. Je suis ainsi parti à la recherche de solutions acceptables.

En effet, aucun de mes ordinateurs (3) ne possède une carte mère susceptible de supporter Windows 11 car ne possédant pas la puce de sécurité TPM 2,0.

Plusieurs pistes :

Avant tout, il est indispensable de sauvegarder toutes vos données.

1°) Créer une Image disque de Windows :

Cela vous permettra de restaurer votre Windows. Hélas cette solution est réservée aux connaisseurs . Si cela vous tente, outre le fait d’utiliser l’outil de Windows, un logiciel est là pour vous aider : Macrium Reflect 8 Free Edition.

2°) Forcer la mise à jour pour passer de votre Windows 10 à Windows 11 :

Cette solution n’est pas recommandée.

3°) Upgrader son ordinateur :

C’est la meilleure solution, mais la plus coûteuse.

Pour cela, il faudra changer la carte mère, le processeur et la mémoire, ce qui vous en coûtera la bagatelle d’environ 500 €. Et faire installer un Windows 11 tout neuf (en payan bien sûr une licence à 150€). Une note salée d'environ 700 €.

Cela pourra être fait, si vous n’y connaissez rien en informatique, dans un magasin informatique sérieux comme, par exemple, LDLC. Il en existe certainement un pas très loin de chez vous.

Où faire faire cela par un proche qui s’y connaît en matos informatique.

Si vous avez un ordinateur portable, plutôt que le jeter, passer directement à la solution 6 en installant Linux.

4°) Continuer temporairement avec Windows 10 :

Contrairement a ce qui est dit dans la vidéo, pour l’instant, il n’y a pas d’annonce officielle affirmant l’arrêt immédiat des mises à jour de Microsoft Defender Antivirus dès la fin du support de Windows 10, mais il est probable qu’elles continuent quelque temps après.

Alors, il faudra impérativement installer un antivirus, car Microsoft Defender ne sera plus mis à jour. Il existe des antivirus gratuits (pour 2025) qui s’avèrent efficaces. Un qui revient souvent est Bitdefender Free.

Avoir une conduite prudente sur le Net et éviter tout site dangereux.

Et croiser, un peu, les doigts car les risques augmenteront inéluctablement au fil du temps.

En effet, cette solution ne sera que temporaire.

5°) Souscrire une prolongation des mises à jour de Windows 10 avec le programme ESU :

Si l’on veut continuer un bout de chemin avec Windows 10 il y a la possibilité, moyennant finances auprès de Microsoft, d’avoir une prolongation des mises à jour de sécurité avec le programme ESU (Extended Security Updates).

Le programme de prolongation des mises à jour de sécurité (ESU) pour Windows 10 offre aux clients une option plus sécurisée pour continuer à utiliser leurs PC Windows 10 après le 14 octobre 2025. Le programme ESU aide à réduire le risque d’attaques de logiciels malveillants et de cybersécurité en donnant accès à des mises à jour de sécurité.

Pour avoir une licence Windows 10 ESU et pour les particuliers, il vous faudra un compte Microsoft et prendre un abonnement de 30 dollars (environ 28 €) pour un maximum d’un an,

6°) Installer Linux :

Il est « assez » facile d’installer un système d’exploitation Linux. Sinon, faites vous aider. En outre, LDLC propose un service d'installation de système d'exploitation, incluant Linux, au sein de leur atelier. Le tarif pour l'installation d'un système d'exploitation avec ses pilotes et mises à jour est généralement autour de 95 € TTC (environ 46 € HT)

Il en existe moultes versions (on parle de distributions). Les plus connues étant Ubuntu et Linux Mint.

La distribution la plus simple au niveau ergonomique (car se rapprochant le plus de Windows) est Linux Mint Cinamon. la dernière version étant, actuellement, Linux Mint 22.2 ''Zara'' et, plus particulièrement, la Cinamon Edition.

Si vous utilisez encore Windows 10, vous devriez faire ceci MAINTENANT ! - Québec Test

Références :

- Nos conseils pour sauvegarder vos données

- Windows 10 support prend fin le 14 octobre 2025

- Prix pour upgrader son ordinateur changer la carte mère, le processeur et la mémoire

- Mises à jour de sécurité étendues pour le grand public (ESU) de Windows 10

- Programme ESU (Extended Security Mises à jour) pour Windows 10

- Logiciel antivirus gratuit. Protection experte, 100 % gratuite

-Bitdefender Antivirus Free for Windows : Nouvelle version disponible

- Les antivirus gratuits : quel est le meilleur ?

14:51 Publié dans Anecdote, Histoire de l'informatique, Informatique, Informatique Médicale, Shopping, Vidéo, Vie pratique | Lien permanent | Commentaires (4)

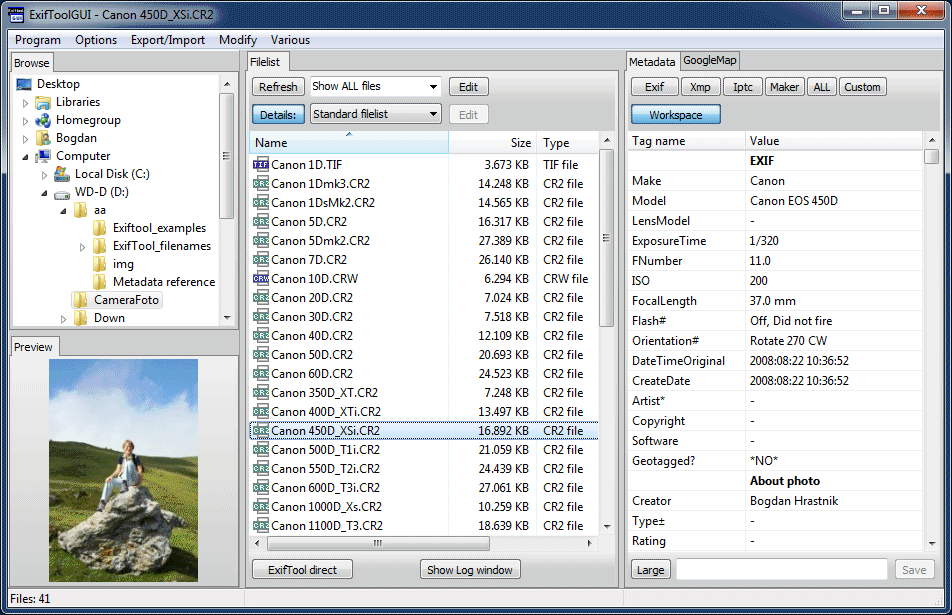

21/09/2025

Comment supprimer toutes les métadonnées EXIF des fichiers photos avec le logiciel ExifToolGUI Portable

Les métadonnées vues avec ExifToolGUI Portable (Pour agrandir, clic droit sur l'image, puis, dans le menu déroulant, clic gauche ouvrir l'image dans un nouvel onglet)

Nombre de mots : ~620 mots.

Catégorie : Article de longueur moyenne (600 à 1200 mots).

Temps de lecture estimé : 3 à 4 minutes

Résumé : Le texte explique ce que sont les métadonnées, notamment les métadonnées EXIF présentes dans les fichiers images, qui contiennent des informations sur l’appareil photo, la date, le lieu, etc. Il met en garde contre les risques pour la vie privée liés au partage de photos contenant ces données. Le lecteur apprend comment visualiser les métadonnées sur Windows et comment les supprimer, soit avec des outils intégrés à Windows, soit avec un logiciel spécialisé appelé ExifToolGUI Portable, qui offre une suppression complète des métadonnées. Le blog conclut en invitant le lecteur à utiliser ces outils pour protéger sa confidentialité lors du partage de photos.

Abstract : The article explains what metadata is, including EXIF metadata found in image files, which contains information about the camera, date, location, and more. It warns of the privacy risks associated with sharing photos containing this data. The reader learns how to view metadata on Windows and how to remove it, either with built-in Windows tools or with specialized software called ExifToolGUI Portable, which offers complete metadata removal. The blog concludes by encouraging the reader to use these tools to protect their privacy when sharing photos.

Un sujet un peu ardu, je l’avoue. Mais si vous avez compris qu’il ne faut pas envoyer sans précaution vos photos sur le Net vers des IA ou les réseaux sociaux (Facebook, Instagram, Flickr, Pinterest, Reddit...), j’aurai rempli ma mission. Cet article se limite à Windows.

Dernièrement, je suis tombé par hasard sur cet article de GEO : « Que deviennent les photos envoyées aux IA? Des experts mettent en garde les utilisateurs ».

Je cite deux passages importants :

« De plus en plus d’utilisateurs confient des photos aux chatbots d’intelligence artificielle. Mais d'après certains experts, ces usages anodins dissimulent de sérieuses menaces pour la vie privée des utilisateurs…

Les experts recommandent quelques réflexes simples : éviter de partager des photos contenant des informations sensibles ou identifiables, supprimer les métadonnées avant tout envoi, et se renseigner sur les paramètres de confidentialité de l’outil utilisé... Une façon de rappeler que, même face aux prouesses de l’intelligence artificielle, la prudence reste de mise. ».

1°) Qu’est-ce que les métadonnées d’un fichier :

Une métadonnée est une donnée relative à une autre donnée. Le nom français métadonnées est formé à partir du préfixe grec meta qui signifie « au-delà » ou « à propos de ».

Les coordonnées géographiques du lieu et le moment où est prise une photographie sont deux métadonnées de cette photo.

Les métadonnées jouent un rôle central dans les technologies[Lequel ?] du « web sémantique », où elles sont souvent structurées selon le modèle Resource Description Framework (RDF).

Pour être »plus clair », Les métadonnées sont les données cachées qui accompagnent chaque image, vidéo et fichier que vous consultez. Elles vous aident à organiser et à gérer des ensembles de données.

Mais peuvent également présenter des risques pour la confidentialité et la sécurité si elles ne sont pas contrôlées.

2°) Les métadonnées EXIF des fichiers images :

EXIF (Exchangeable Image File Format) est une norme de métadonnées qui peut être intégrée dans des formats de fichiers bitmap tels que JPEG, TIFF, PNG, WebP et autres. Il stocke diverses informations concernant les paramètres de l'appareil photo sur lequel la photo a été prise, le nom du fabricant, le modèle, l'heure, le lieu, etc...

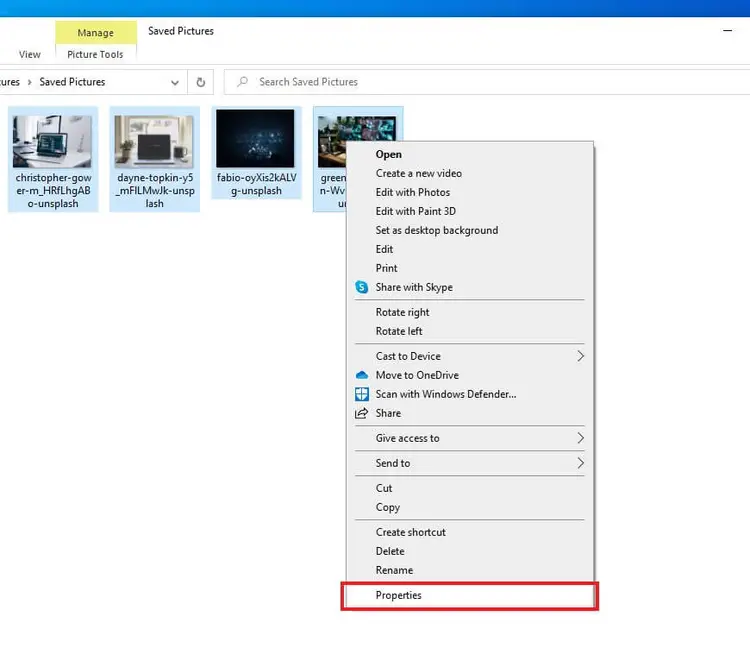

3°) Comment lire les métadonnées d’un fichier image :

Il suffit d'appeler le menu contextuel du fichier image en faisant un clic droit sur l’image puis de sélectionner « Propriétés ». Ensuite, d’aller dans l'onglet "Détails" dans la fenêtre ouverte. Pour lire toutes les métadonnées, on peut utiliser le logiciel de visualisation, gestion et conversion d'images XnView ou ExifToolGUI Portable ce petit logiciel portable que nous verrons plus loin.

4°) Supprimer les métadonnées d’un fichier image :

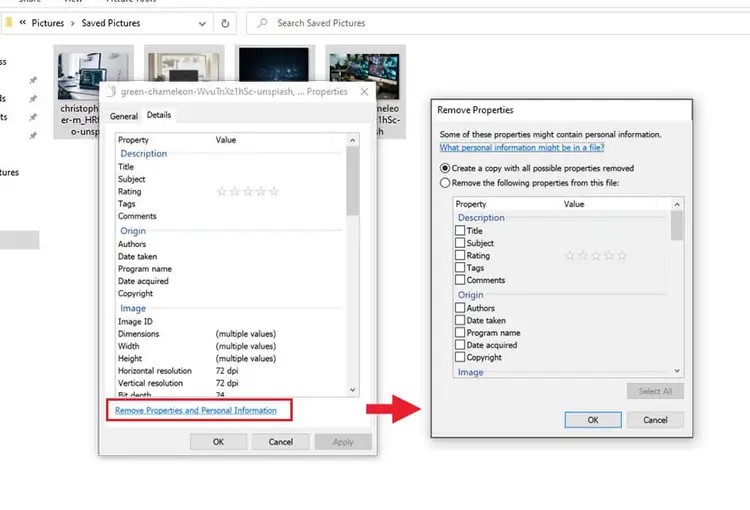

Sur Windows 10, cliquez droit sur le fichier image pour ouvrir le menu contextuel et sélectionnez « Propriétés ».

Pour agrandir, clic droit sur l'image, puis, dans le menu déroulant, clic gauche ouvrir l'image dans un nouvel onglet

Dans la fenêtre « Propriétés », cliquez sur l’onglet « Détails » puis sur « Supprimer les propriétés et les informations personnelles » :

Pour agrandir, clic droit sur l'image, puis, dans le menu déroulant, clic gauche ouvrir l'image dans un nouvel onglet

Ouvrez le menu « Supprimer les propriétés » pour supprimer les métadonnées des images.

Deux options s’offrent à vous pour supprimer les données EXIF et IPTC :

- Créer une copie de la photo sans aucune métadonnée.

- Supprimer la totalité ou une sélection de métadonnées dans le fichier original.

Si vous voulez supprimer tout, cliquer sur le bouton radio « supprimer les propriétés suivantes » puis cliquer sur « sélectionner tout » puis enfin sur « OK ».

Tout cela, c’est bien beau, mais ce qui précède est fait pour vous puissiez bien visualiser ce que sont les métadonnées EXIF.

En effet, il faut noter que Windows 10 n'affiche pas la liste complète des métadonnées disponibles en EXIF, mais uniquement les principales.

Pour enlever toutes les métadonnées, je vous propose un petit logiciel portable* :

Avec son mode d’emploi ICI.

Alors, à vous de « jouer ».

Les métadonnées, c'est quoi ? Définition Digital - Market Academy par Guillaume Sanchez

Attention aux métadonnées qui sont présentes dans vos photos ! - SOSPC Christophe

*Un logiciel portable, est un programme informatique caractérisé par sa portabilité, c'est-à-dire sa capacité à fonctionner dans différents environnements d'exécution, par exemple une clé USB. Il ne s’installe pas sur l’ordinateur.

Références :

- Les métadonnées : définition et signification

- Qu'est-ce que les métadonnées EXIF ? Comment puis-je le regarder ?

- Supprimer les métadonnées des images

- 6 outils pour supprimer ou modifier les métadonnées EXIF de vos photos

- Que deviennent les photos envoyées aux IA? Des experts mettent en garde les utilisateurs

17:18 Publié dans Informatique, Informatique Médicale, Internet, Le mot du jour, Le site du jour, Loisirs, Mots, Photographie, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

15/09/2025

Le photographe photographié

Crédit Photo - Archives personnelles - Pour agrandir, Double clic gauche sur la photographie

Aujourd’hui, changement de registre, un petit article sur une de mes moultes marottes, la photographie.

Nombre de mots : ~276 mots

Catégorie : Article court (moins de 500 mots)

Temps de lecture estimé : 1 à 2 minutes

Résumé : Cet article personnel raconte une anecdote photographique de 2008, prise à Andernos-les-Bains dans un magasin de vêtements. L’auteur s’est amusé à se capturer dans un miroir, devenant ainsi le « photographe photographié ». Il illustre son clin d’œil humoristique en évoquant le célèbre slogan publicitaire « Clic clac merci Kodak » et fait référence au film pionnier des frères Lumière, L’Arroseur arrosé (1895), établissant un parallèle entre l’autodérision et la culture visuelle, tout en insérant des liens informatifs sur les données EXIF. L’ensemble, léger et malicieux, mêle souvenirs personnels, touches de culture populaire et allusion cinématographique.

Abstract : This personal article recounts a photographic anecdote from 2008, taken in Andernos-les-Bains in a clothing store. The author had fun capturing himself in a mirror, thus becoming the “photographed photographer.” He illustrates his humorous wink by evoking the famous advertising slogan “Clic clac merci Kodak” and refers to the Lumière brothers’ pioneering film, L’Arroseur arrosé (1895), drawing a parallel between self-mockery and visual culture, while inserting informative links to the EXIF data. The whole, light and mischievous, mixes personal memories, touches of popular culture and cinematic allusion.

Une photo que j’ai prise il y a de cela fort longtemps, en 2008 (17 ans, déjà ! J'étais jeune et encore beau), d’après les données EXIF[1].

Je me souviens que c’était à Andernos-les-bains dans un magasin de fringues, un miroir s’offrit à moi et clic clac merci Kodak[2].

Il ne s’agit pas de l’arroseur arrosé[3] mais bien du…

Photographe photographié (d’où mon titre malicieux).

« Un peu de culture ne nuit pas, cela évite de mourir idiot… Et de passer pour un sot ».

L'Arroseur arrosé - Louis Lumière - 1895

[1] Les balises de métadonnées définies dans le format Exif standard couvrent un large éventail de données, dont :

• Information de la date et de l’heure.

• Les réglages de l’appareil. Cela comprend des informations statiques telles que la marque et le modèle de l’appareil et des informations variables telles que l’orientation, l’ouverture, la vitesse d’obturation, la longueur de focale, la sensibilité…

Des informations géographiques provenant d’un éventuel système GPS connecté à l’appareil.

Les Surfs - Pub Kodak - 1967

[2] La publicité célèbre « Clic, clac, merci Kodak » est un slogan emblématique, une vidéo lancée en France en 1967, notamment via une comptine chantée par le groupe Les Surfs pour une publicité Kodak.

[3] L'Arroseur arrosé, initialement intitulé Le Jardinier et le Petit Espiègle puis Arroseur et Arrosé, est un film réalisé par Louis Lumière, dont il existe trois versions. Il est montré pour la première fois le 21 septembre 1895, à La Ciotat, au cours d'une projection privée.

12:31 Publié dans Anecdote, Culture, Culture, Film, Histoire, Informatique, Informatique Médicale, La pensée du jour, Le mot du jour, Loisirs, Mots, Photographie, Potins, Science, Science, Société, Société, Vidéo, Vie pratique, Voyage | Lien permanent | Commentaires (0)

10/09/2025

Sept manipulations simplissimes à faire, pour éviter l’usure de la batterie, faire durer la charge plus longtemps et augmenter la vitesse de charge

Nombre de mots : ~413

Catégorie : Article court (moins de 500 mots)

Temps de lecture estimé : 2 minutes

Résumé : Conseils pratiques pour réduire l’usure de la batterie, optimiser la consommation d’énergie et charger plus rapidement son smartphone.

Enfin un court article. Certes un sujet sur l’informatique, ou presque. Un petit article concernant la batterie des smartphones. Normalement, je suis censé, si j’ai réussi mon coup, pouvoir m’adresser à des non-initiés.

Je suis tombé par hasard, il y a peu, sur cette petite vidéo explicite expliquant quelques règles simples pour faire durer plus longtemps sa batterie de Smartphone et pouvant faire durer la charge d’icelle. J’ai rajouté quelques règles personnelles glanées en son temps en visionnant moultes vidéos sur mon pote YouTube.

Pour économiser et faire durer la batterie de votre Smartphone, sept règles simplissimes :

1°) Éviter l’usure de la batterie :

- Brancher d’abord le chargeur à la prise puis, cela fait, brancher le Smartphone au chargeur, surtout avec un chargeur de recharge rapide (évite les pics de tension). Évite l’usure de la batterie.

- Garder la charge entre 20 % et 80 %. Ne chargez pas à 100 % et ne laissez pas la batterie se décharger à 0 %. Évite l’usure de la batterie.

- Activer la protection contre les surcharges (la charge de la batterie s’arrêtera une fois arrivée à 80%). Évite l’usure de la batterie.

- Recharger souvent même pour des courtes périodes. Évite l’usure de la batterie.

2°) Faire durer la charge plus longtemps :

- Si vous avez un Smartphone récent avec un écran OLED ou, plus récemment, AMOLED, activer le « mode sombre » (n’est pas dans la vidéo). Fait durer la charge plus longtemps.

- Pour la luminosité, activer la « Luminosité adaptative » mais Réduire celle-ci manuellement au niveau le plus bas possible (n’est pas dans la vidéo). Fait durer la charge plus longtemps.

- Si ce n’est pas nécessaire, désactiver Wi-Fi et Datas (n’est pas dans la vidéo). Fait durer la charge plus longtemps.

- Activer le mode économie d’énergie. Fait durer la charge plus longtemps.

3) Augmenter la vitesse de charge :

- Lors de la charge, activer le mode avion. Augmente la vitesse de charge. Par contre, cela coupe toutes les communications cellulaires, ce qui rend impossible de passer et de recevoir des appels téléphoniques et d’envoyer des SMS classiques. Augmente la vitesse de charge.

À vous de "jouer".

Une petite vidéo explicative… Simplissime :

Tu recharges toujours ton téléphone de la MAUVAISE façon, c’est pour ça que ta batterie meurt vite - à la maison

11:21 Publié dans Informatique, Informatique Médicale, Le mot du jour, Mots, Science, Science, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (0)

05/09/2025

Modifications dans la rédaction du Blog du Docteur sangsue : Le chapô

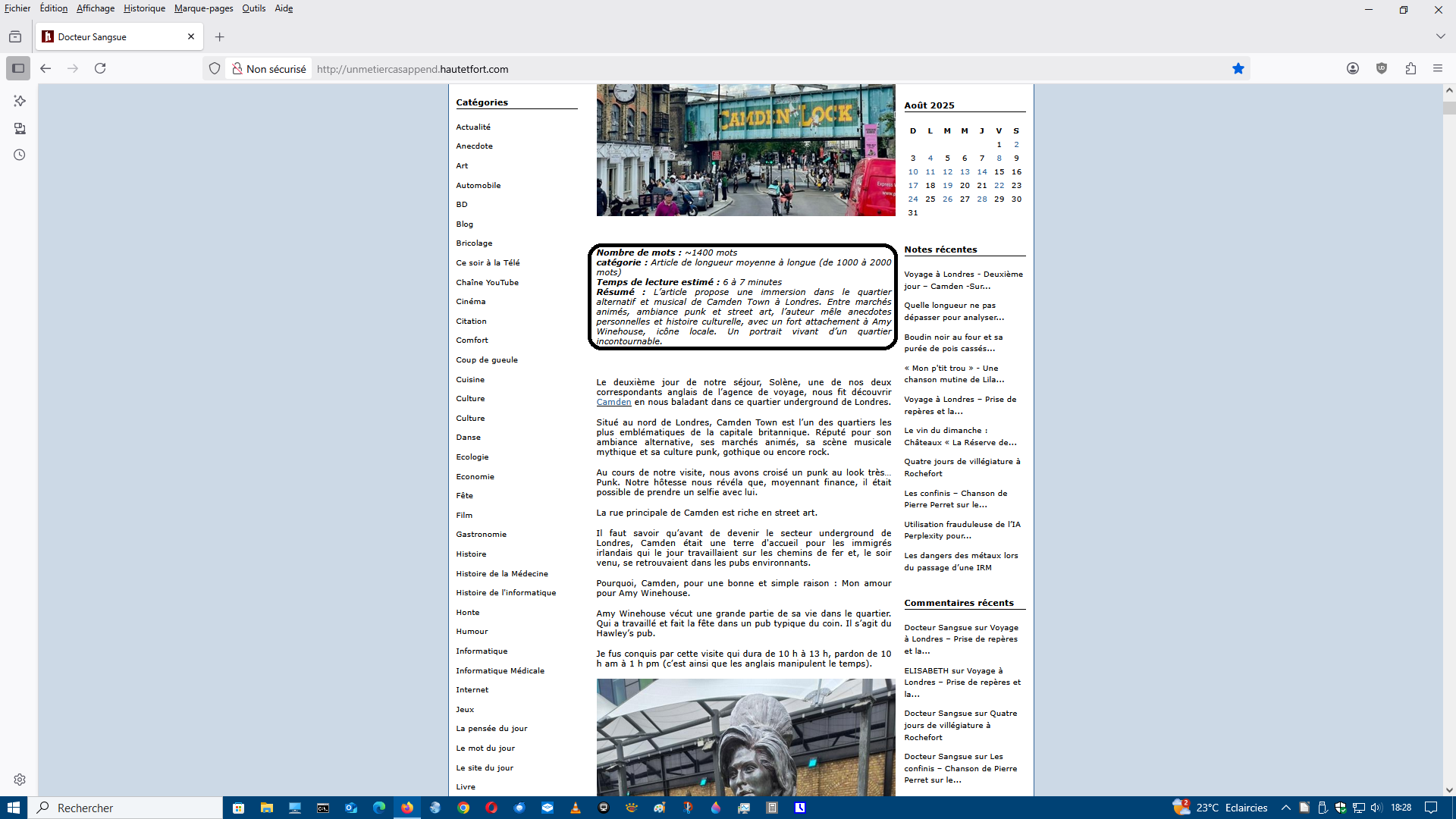

Capture d’écran – Pour agrandir, triple clic gauche sur l’image

Nombre de mots : ~950 mots

Catégorie : Article de longueur moyenne (700 à 1200 mots)

Temps de lecture estimé : 4 à 5 minutes

Résumé : L’auteur introduit une nouveauté dans son blog : un chapô en début d’article, généré par son IA, qui indique nombre de mots, catégorie, temps de lecture et résumé. En bonus, il partage des ressources culturelles : une vidéo du CEA sur l’histoire de l’IA, deux autres sur le rôle des GPU et des gamers, tout en citant la concurrence de Nvidia et de Huawei, puis établit un parallèle historique entre innovations de loisir ayant eu un impact majeur, citant les GPU pour l’IA et les revenus des Beatles ayant permis la découverte du scanner médical.

Vous avez peut-être remarqué un petit changement dans la rédaction de mes articles de Blog. En effet, maintenant, en début d’article, je signale, concernant celui-ci, le nombre de mots, la catégorie selon le nombre de mots[1], le temps de lecture estimé et un résumé succinct.

Tout cela m’étant fournie par une requête que j’effectue auprès de mon IA Perplexity (l’essayer, c’est l’adopter !).

Cela donne pour mon article du 28/08/2025 : « Voyage à Londres - Deuxième jour – Camden - Sur les traces d’Amy Winehouse » :

Nombre de mots : ~1400 mots

catégorie : Article de longueur moyenne à longue (de 1000 à 2000 mots)

Temps de lecture estimé : 6 à 7 minutes

Résumé : L’article propose une immersion dans le quartier alternatif et musical de Camden Town à Londres. Entre marchés animés, ambiance punk et street art, l’auteur mêle anecdotes personnelles et histoire culturelle, avec un fort attachement à Amy Winehouse, icône locale. Un portrait vivant d’un quartier vivant et incontournable.

Il ne me reste plus qu’à trouver les noms ou les expressions correspondant à ma demande.

Je me tourne donc vers mon IA Perplexity qui me répond :

« Le meilleur terme pour désigner la partie placée au début d'un article de blog qui présente des informations telles que le nombre de mots, la catégorie de longueur, le temps de lecture estimé, et un résumé succinct est généralement appelé un "chapô"[2] (ou "chapeau"). Le chapô est une pratique courante dans la rédaction web pour capter l'attention et aider à gérer les attentes du lecteur en termes de durée de lecture et de sujet, tout en optimisant l'expérience utilisateur et le SEO ».

Pour rester dans le domaine de l'IA, je vous propose une vidéo du CEA fort bien faite, comme toutes les vidéos du CEA, sur l’histoire de l’IA.

Histoire des sciences - L’histoire de l’intelligence artificielle (IA) – CEA

Ce qui suit est un bonus.

« Un peu de culture ne nuit pas, cela évite de mourir idiot… Et de passer pour un sot ».

En ce qui concerne l’histoire de l’IA, les gamers ont testé et influencé l’IA dans les jeux vidéo, aidant à améliorer les comportements adaptatifs des PNJ (Personnages Non Joueurs). Les GPU (Graphics Processing Unit), une puce informatique disposée sur la carte graphique, conçus pour gérer les graphismes complexes, ont permis des calculs parallèles rapides, nécessaires pour entraîner efficacement les modèles d’IA, accélérant ainsi leur développement spectaculaire.

Voici deux vidéos que j’ai trouvées en rapport avec les cartes graphiques et le développement de l’IA.

Cela m’a fait penser à une autre situation historique où une innovation dans un domaine de loisirs (parfois caractérisés comme superflu) a eu des retombées majeures dans un domaine que l’on peut qualifier de sérieux.

En effet, c’est un peu ce qui s’est passé avec la recherche et la découverte du scanner en médecine. Celui-ci a été rendu possible grâce à l’argent qu’ont rapporté les Beatles à EMI (leur maison de disques).

Nvidia, des jeux vidéo à l’intelligence artificielle - Les Echos

Mais la Chine vient jouer les perturbateurs. Où, comment Huawei défie Nvidia avec sa puce d’IA Ascend 920C[3]. Cette vidéo est plutôt réservée aux connaisseurs, mais si le cœur vous en dit...

Huawei, le cauchemar chinois de Nvidia

[1] Voilà, à titre purement indicatif, les catégories selon le nombre de mots que m'a donné Perplexity selon différentes sources récentes et aussi concernant les blogs :

• Articles courts : moins de 300 à 500 mots (idéal pour billet d’humeur, brève, ou opinion rapide)

• Articles moyens : environ 400 à 800 mots (format fréquent pour articles classiques d’information ou mise à jour)

• Articles standards : entre 750 et 1500 mots (considérés comme longueur classique et idéale pour articles de fond ou SEO classique)

• Articles longs : 1500 à 3000 mots, voire plus (guides, dossiers approfondis, contenus SEO très performants)

En moyenne, un article de blog se situe souvent entre 400 et 1500 mots, selon son type et son objectif. Pour un bon référencement SEO, dépasser 1000 mots est fréquemment recommandé.

Après une requète sur Perplexity il s'avère que mes articles sont de longueur moyenne, autour de 500 mots. Ce format correspond plutôt à un billet personnel mêlant témoignage et réflexion, qu'à un article long et approfondi de vulgarisation médicale.

Ils proposent un contenu accessible, avec un ton direct et intime, centré sur l'expérience vécue et les impressions du médecin. Ce type d'article se situe ainsi entre le billet personnel et l'article informatif, étant plus court que des contenus médicaux plus techniques ou éducatifs.

[2] Le chapeau (souvent écrit chapô dans le milieu de la presse) est un texte généralement court, présenté en plus gros et/ou en caractères gras, précédant le corps d'un article de presse et dont le but est d'en encourager la lecture, par exemple en résumant le message.

[3] Huawei a déjà une réponse au Nvidia H20, Trump va-t-il perdre la bataille des semi-conducteurs ?

10:43 Publié dans Anecdote, Culture, Culture, Economie, Histoire de l'informatique, Informatique, Informatique Médicale, La pensée du jour, Loisirs, Mots, Potins, Shopping, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (0)

02/09/2025

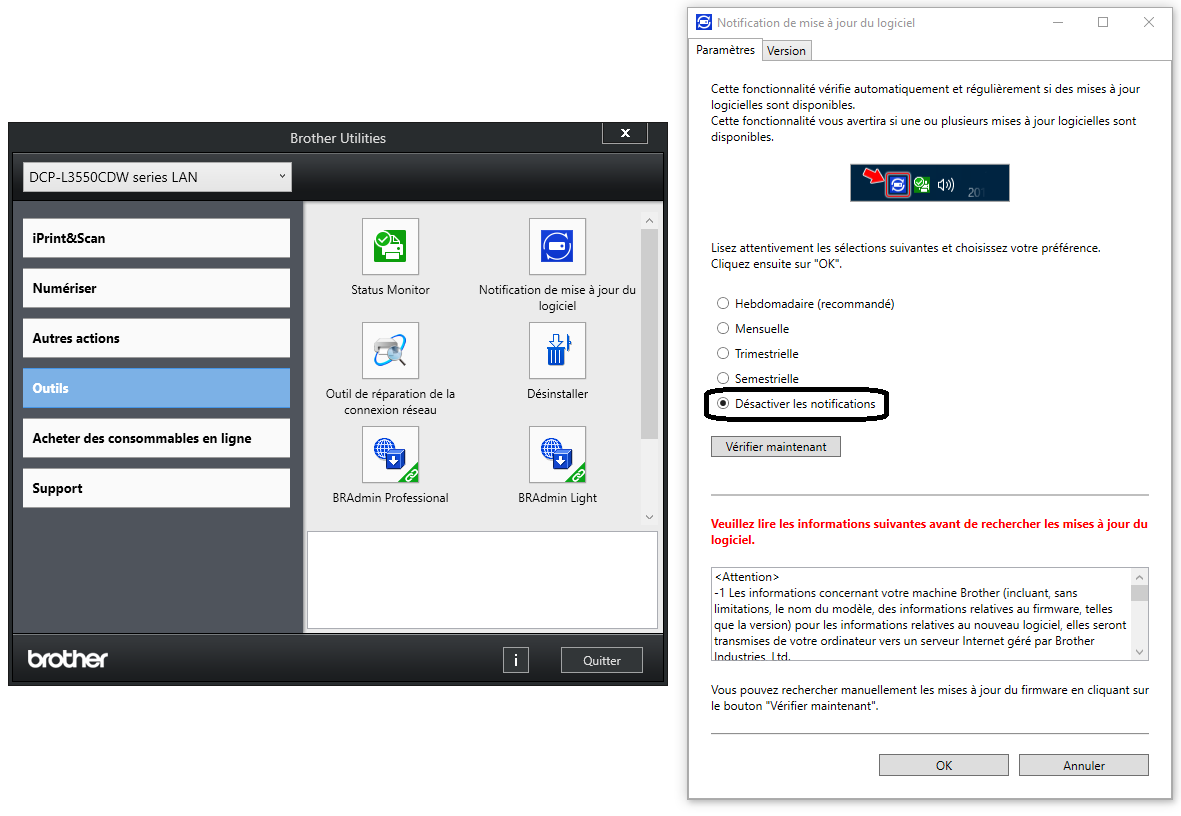

Toners compatibles Brother non reconnus dus à la mise à jour du firmware de mon imprimante laser couleur Brother DCP-L3550CDW - La solution, désactiver le firmware de l'imprimante

Nombre de mots : ~1020

Catégorie : article de longueur moyenne-haute (600–1 200 mots)

Temps de lecture estimé : 4 à 5 minutes

Résumé : À travers une mésaventure avec son imprimante Brother DCP-L3550CDW, soudain incapable de reconnaître des toners compatibles après une mise à jour du micrologiciel de cette imprimante, l’auteur met en lumière une pratique controversée des fabricants : le blocage planifié. En faisant le parallèle avec l’affaire Richard Stallman et le logiciel libre, l’article rappelle que derrière de simples cartouches d’encre se cache un enjeu plus vaste de liberté numérique. Une solution pratique est proposée : désactiver les mises à jour automatiques du firmware, afin de garder le contrôle sur son imprimante et ses choix de consommables.

Ce texte illustre fort à propos l’adage : « petites causes, grands effets ».

Dernièrement, j’ai eu une désagréable aventure avec mon imprimante laser couleur Brother DCP-L3550CDW, mes «toners compatibles Brother FranceToner», ne furent plus reconnus par celle-ci. Mes toners compatibles n’étaient plus... compatibles.

Cette histoire me fit penser inexorablement à la mésaventure que vécut en 1980 Richard Stallman avec son imprimant Xerox.

Où, comment l'histoire de l'informatique s'invite dans les débats.

« Un peu de culture ne nuit pas, cela évite de mourir idiot… Et de passer pour un sot ».

1°) Les déboires de Richard Stallman dans l’impossibilité de modifier le code du pilote de son imprimante Xerox, naissance du projet GNU et du logiciel libre :

Dans les années 1980, Richard Stallman (connu aussi sous les initiales rms), alors programmeur au prestigieux Massachusetts Institute of Technology (MIT), utilisait une imprimante Xerox régulièrement sujette aux bourrages papier. Souhaitant améliorer son fonctionnement, il demanda le code source du pilote à l’entreprise Xerox. Or, Xerox lui refusa l’accès à ce code propriétaire, ce qui l’empêcha d’apporter les modifications nécessaires.

Cette impossibilité de corriger et d’améliorer le pilote, alors que c’était une pratique courante entre chercheurs, le pousse à réfléchir aux dangers du logiciel propriétaire et à la perte de la liberté de modification et de partage. Cet événement déclenche la création du projet GNU en 1983, puis de la Free Software Foundation, posant ainsi les bases du mouvement du logiciel libre.

2°) Mes déboires avec mon imprimante laser couleur Brother DCP-L3550CDW :

Dernièrement, j’ai eu une désagréable aventure avec mon imprimante laser couleur Brother DCP-L3550CDW.

Cela faisait deux ans que j’avais acheté une imprimante laser couleur Brother DCP-L3550CDW. J’en étais particulièrement satisfait jusqu’au jour où un « petit » problème survint.

Brutalement, les « toners compatibles Brother FranceToner », ne furent plus... reconnus.

Alors qu’avec les « toners originaux Brother » tout marchait comme sur des roulettes.

Il m’a fallu un peu de temps pour trouver la cause. La réponse me fut fournie par mon IA Perplexity (l’essayer, c’est l’adopter).

La cause : C’était la mise à jour du micrologiciel* de Brother qui m’empêchait d’utiliser les toners compatibles France Toner qui devenaient, alors... « incompatibles ».

Il est bien évident que cette pratique discutable touche d'autres fabricants d'imprimantes dont je tairai les noms.

La solution logique pour l’avenir, si je voulais continuer à utiliser des toners compatibles, était de désactiver la MAJ (Mise à Jour) du firmware de ma Brother.

Perplexity m’indiqua comment faire.

3°) Comment désactiver la MAJ du micrologiciel :

Pour désactiver la mise à jour automatique du firmware sur une imprimante Brother DCP-L3550CDW, il faut généralement passer par le menu de l'imprimante ou le logiciel Brother Utilities. Voici les étapes types recommandées :

- En utilisant le menu de l'imprimante :

• Sur le panneau de contrôle de l'imprimante, accédez aux Paramètres ou au menu de Configuration.

• Cherchez une section liée aux Mises à jour ou Mise à jour automatique du micrologiciel.

• Sélectionnez Désactivé, Arrêt, ou une option équivalente pour empêcher l'imprimante de rechercher et installer automatiquement les mises à jour du firmware.

• Confirmez ou validez les modifications.

- En utilisant le logiciel Brother Utilities :

Pour agrandir, double clic gauche sur l'image

En utilisant votre ordinateur relié à l'imprimante, on peut également essayer de désactiver les mises à jour automatiques via l'application Brother Utilities :

• Ouvrez Brother Utilities sur votre ordinateur.

• Sélectionnez votre modèle d'imprimante.

• Allez dans les paramètres ou outils liés à la mise à jour.

• Désactivez la mise à jour automatique du firmware.

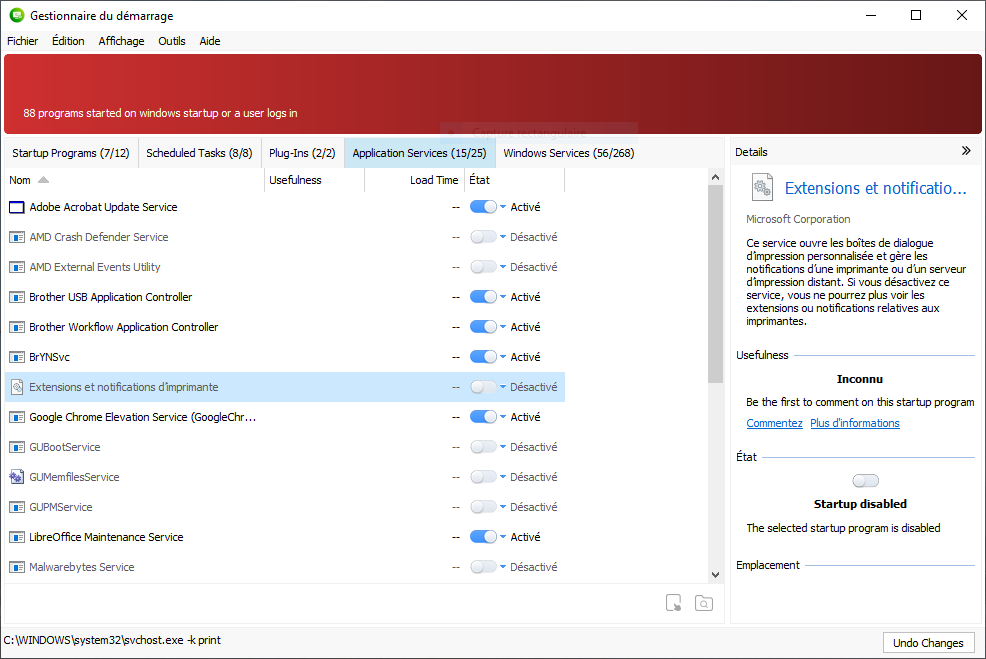

- En utilisant le logiciel Glary Utilities :

Pour agrandir, double clic sur la capture d’écran

Pour les heureux utilisateurs du logiciel d'Optimisation, nettoyage et maintenance des PC Glary Utilities, aller dans le Gestionnaire de démarrage/Applications Services et déactiver "extensions et notifications d'imprimante".

Mais la MAJ du micrologiciel de Brother peut être perverse :

Il arrive, très souvent, c'est mon cas, que l'imprimante vous demande ponctuellement (pour moi, c'est... Régulièrement) de faire des mises à jour, même si l'option automatique est désactivée dans l'imprimante Et dans le logiciel ; il faudra alors, à chaque fois, refuser ces mises à jour... Et de ne pas oublier de prévenir son entourage de ne pas cliquer sur "Mettre à jour maintenant" !

Pour agrandir, double clic gauche sur l'image

En résumé, la désactivation se fait via le menu de l'imprimante ou le logiciel Brother Utilities, en cherchant l’option "mise à jour automatique du firmware" et en la mettant sur « désactivé ».

4°) Mais, au fait, qu’est-ce qu’une cartouche compatible ? Explication en vidéo :

Une vidéo, où, comment Richard Stallman invente le logiciel libre.

Petite précision, dans cette vidéo, on apprend que rms travaillait au sein du laboratoire d’intelligence artificielle du prestigieux MIT (eh oui déjà l’intelligence artificielle et on est, on est en... 1970 !).

* Le firmware est le « système d’exploitation » de ton imprimante – un logiciel qui détermine son fonctionnement. Les fabricants comme HP, Canon ou Epson publient régulièrement de nouvelles versions, souvent sous prétexte «d’améliorations de sécurité», «de corrections de bugs» ou «d’optimisation de la qualité d’impression». Cela semble anodin – mais ce ne l’est pas toujours.

Le problème : les mises à jour peuvent bloquer les cartouches compatibles. Certaines mises à jour contiennent des mécanismes ciblés qui excluent les cartouches compatibles ou recyclées. Elles sont alors affichées comme « non reconnues » ou « vides » – même si elles fonctionnent parfaitement.

Cela touche particulièrement les utilisateurs qui choisissent des alternatives à prix réduit aux cartouches originales. Sans avertissement ni consentement, ces cartouches sont rendues inutilisables – un exemple typique de « blocage planifié ».

Références :

- Mises à jour du firmware – un blocage secret pour les cartouches compatibles ?

- Le secret des mises à jour du micrologiciel des imprimantes

10:04 Publié dans Anecdote, Coup de gueule, Culture, Culture, Economie, Histoire de l'informatique, Honte, Informatique, Informatique Médicale, La pensée du jour, Mots, Potins, Shopping, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (2)

26/08/2025

Quelle longueur ne pas dépasser pour analyser un document par Perplexity et à combien de pages Word cela correspond t-il

Nombre de mots : ~720

Catégorie : Article de longueur moyenne (600 à 800 mots)

Temps de lecture estimé : 3 à 4 minutes

Résumé : L’article explore l’usage de Perplexity, ses limites (≈3000 mots en version gratuite), les équivalences en pages Word (6 pages), et dresse un parallèle avec d’autres IAs. L’auteur souligne l’utilité de ces outils dans la recherche d’informations et invite à réfléchir à leur potentiel.

Aujourd’hui, je vais aborder un sujet qui prend de plus en plus de place dans ma vie quotidienne, à un point tel que je dois le modérer pour qu’il n’interfère pas avec ma vie familiale...

Comme vous le savez, depuis déjà pas mal de temps, j’expérimente une Intelligence Artificielle, Perplexity (l'essayer, c'est l'adopter) pour ne pas la nommer. Au fil du temps, je me pose donc de plus en plus de questions sur la meilleure façon de l'exploiter.

Cet article ne m’a demandé aucun effort rédactionnel, car il a été réalisé par mon IA.

Mon seul mérite : l’originalité des questions.

Les chiffres donnés sont ceux concernant l'année 2025.

1°) Combien de mots ne faut-il pas dépasser :

« Dans la version gratuite de Perplexity AI, la limite technique précise en termes de nombre de mots (ou tokens*) que le modèle peut traiter en une seule analyse n'est pas spécifiquement détaillée publiquement. Cependant, il est connu que la version gratuite utilise principalement des modèles basés sur GPT-3.5, qui ont une fenêtre contextuelle d'environ 4 096 tokens. En moyenne, cela correspond à environ 3 000 mots maximum analysables en une seule requête.

Pour comparaison, la version Pro étend cette capacité à une fenêtre contextuelle allant jusqu'à 32 000 tokens, soit environ 24 000 à 32 000 mots par requête.

Ainsi, en version gratuite, Perplexity peut analyser environ 3 000 mots dans le contexte d'une seule requête, ce qui reste adapté à la majorité des usages courants. Au-delà, il faudra segmenter les textes ou passer à la version Pro pour gérer des documents beaucoup plus volumineux ».

2°) Combien de pages Word peuvent être générées :

En ce qui concerne Perplexity et dans sa version gratuite :

« En format Word classique, avec police taille 12 et interligne simple, on compte en moyenne entre 450 et 500 mots par page.

Pour un document Word typique (police taille 12, interligne simple), on peut estimer qu'environ 3000 mots correspondent à 6 pages. Avec un interligne double, cela peut monter à environ 12 pages.

Mais cela varie énormément selon la mise en page (marges, police, taille, etc.).

Les modèles modernes (ex. GPT‑4 Turbo ou Claude 3.5) gèrent des contextes de 100k tokens et plus, soit plus de 50 000 mots ».

3°) En résumé :

Là, c’est ma plume qui rédige (je suis épuisé…).

Ce résumé ne concerne que Perplexity en version gratuite, Chaque IA a ses propres caractéristiques.

- Il est recommandé de ne pas dépasser environ 3000 mots.

- Ce qui correspond à environ 6 pages Word.

J’espère que ce type d’article réveillera la bête qui sommeille en vous et qui rêve d’utiliser les intelligences artificielles.

Plus sérieusement, une petite vidéo géniale par sa simplicité qui nous donne une classification des différents types d’IA :

Les Différents types d'IA - Épisode 3 - Prof Express

*Dans le domaine de l'intelligence artificielle, un "token" est une unité fondamentale de données. Il peut représenter un mot, une partie de mot ou même un caractère individuel dans le traitement du langage naturel. Les modèles d'IA utilisent des tokens pour analyser et générer du texte.

Référence :

- Qu’est-ce qu’un token en IA ?

P. S. :

Pour continuer dans la facilité, j’ai posé à Perplexity cette question perfide :

« Comment fonctionne Perplexity ».

Sa réponse :

« Perplexity fonctionne comme un moteur de recherche conversationnel utilisant des modèles de langage avancés (GPT-4, Claude, etc.). Il comprend la requête en contexte, recherche des informations en temps réel sur internet via un robot explorateur, synthétise et fournit des réponses claires et sourcées. Ses concurrents, comme ChatGPT ou Google Bard, proposent aussi un dialogue intelligent, mais Perplexity se distingue par son accès instantané aux données à jour, ses citations des sources et son suivi contextuel conversationnel ».

Voilà qui a le mérite d’être clair. Enfin, presque.

10:12 Publié dans Informatique, Informatique Médicale, Internet, La pensée du jour, Potins, Science, Science, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

12/08/2025

Utilisation frauduleuse de l’IA Perplexity pour la rédaction l’actualisation d’un article trouvé dans le Blog d’elisabeth

Aujourd’hui, un article facile à rédiger, car écrit, en très grande partie, avec une IA.

Comme vous le savez, je commence à utiliser de plus en plus une Intelligence Artificielle (IA) conversationnelle, Perplexity pour ne pas la nommer.

Plus précisément, Perplexity est un moteur de recherche conversationnel assisté par l’intelligence artificielle (IA).

Je m’en sers maintenant (outre des recherches comme dans Google), non pour rédiger mes articles comme certains seraient tentés de le faire, voire le font carrément. Ce serait trop facile ! Non, je l’utilise pour corriger mes articles de blog une fois rédigée. Mais aussi, pour qu’elle me donne une note de ma prose, une note sur 20.

Il faut bien vivre avec son temps.

Dans le Blog d’elisabeth, la dernière publication du lundi 11 août 2025 : «LE QUART D'HEURE DE BON TEMPS (texte trouvé dans un Almanach de 1861), un article, agréable, frais, avec une pointe d’humour et teinté de mélancolie .

J’espère qu’elisabeth ne prendra pas ombrage du fait que je cite cet article de son Blog.

Je le cite in extenso.

LE QUART D'HEURE DE BON TEMPS (texte trouvé dans un Almanach de 1861)

L'homme, dont la vie entière

Est de quatre-vingt-quinze ans,

Dort le tiers de sa carrière,

C'est juste trente-deux ans.

Ajoutons, pour maladie,

Procès, voyages, accidents,

Au moins un quart de la vie,

C'est encore deux fois douze ans

Par jour, deux heures d'études

Ou de travaux, font huit ans

Noirs chagrins, inquiétudes,

Pour le double, font seize

Pour affaire qu'on projette,

Demi-heure, encore deux ans,

Cinq quarts d'heure de toilette,

Barbe, et cætera , cinq ans

Par jour, pour manger et boire,

Deux heures font bien huit ans

Cela porte le mémoire

Jusqu'à quatre-vingt-quinze ans

Hélas ! comment trouver sur terre

Un quart d'heure de bon temps ?...

En soumettant cette prose à Perplexity, celui-ci me propose gentiment : « Si tu veux, maintenant, je peux passer à la version XXIᵉ siècle du “Quart d’heure de bon temps”. Tu veux que je te la prépare ? ».

Ma réponse :

« Oui ».

« Parfait ! Voici donc une version XXIᵉ siècle du Quart d’heure de bon temps, reprenant la mécanique humoristique et arithmétique de l’original, mais adaptée à nos réalités et “voleurs de temps” modernes.

Le quart d’heure de bon temps – version 2025

L’homme, dont la vie entière

Est de quatre-vingt-trois ans*

(*espérance un peu moins fière

Qu’aux vieux comptes d’antan),

Dort toujours un bon tiers, suave,

Ça fait vingt-sept ans tout ronds,

Ajoutons aux nuits les graves

Jours malades : cinq ans, donc.

Trois heures par jour enfermées

Dans bus, métro ou bouchon,

Font passer, sans qu’on les voie,

Encore dix ans pour de bon.

Téléphone, réseaux, écrans,

Notifications pressantes :

Deux heures par jour, mine de rien,

Six ans de vie s’envolent, lentes.

Pour la paperasse, impôts,

Formulaires et documents,

On cède en heures à la peau

Quatre ans, sans ménagement.

Temps coiffé, maquillé, rasé,

Shopping, essayages lents…

Cinq ans filent, bien usés,

Entre miroir et vêtements.

Et pour manger, boire et cuire,

Deux heures par jour au menu :

Huit ans… il faudrait le dire,

La bonne chère n’a pas plu ?

En cumulant tout ce compte,

On arrive — ô drame affolant —

Au même total qui monte…

Et toujours pas de bon temps !

Hélas ! où le trouver sur terre

Ce quart d’heure délicieux

Pour vivre enfin sans rien faire

Qu’ouvrir ses bras et les yeux ? »

Étonnant non* ?

Je cite, déjà, Perplexity dans mon article du 17/01/2025 : « Le site internet du jour – IA (Intelligence Artificielle) perplexity ».

Petite précision, je n’utilise que la version gratuite de perplexity.

PERPLEXITY en moins de 10 minutes (Guide 2025)

Et maintenant que vous avez visionné cette vidéo, vous devez être capable de vous servir de Parplexity. Alors, si le cœur vous en dit, à vous de jouer.

« Un peu de culture ne nuit pas, cela évite de mourir idiot… Et de passer pour un sot ».

*Étonnant non est une formule de Pierre Desproges dans « La Minute nécessaire de monsieur Cyclopède ».

« Parodiant la forme des leçons de choses ou de savoir-vivre, Pierre Desproges y immortalise sa formule « Étonnant, non ? », qui conclut chaque épisode. Pratiquant un humour absurde, il se joue des sujets, qu'ils soient sacrés, comme dans son « Rentabilisons la colère de Dieu », ou tabous, par son « fauteuil pour sourds et malentendants. »».

Pierre Desproges : A quoi reconnaître un con ? | Archive INA

Références :

- Qu’est-ce que l’IA conversationnelle ?

- LE QUART D'HEURE DE BON TEMPS (texte trouvé dans un Almanach de 1861)

- Le site internet du jour – IA (Intelligence Artificielle) perplexity

10:40 Publié dans Anecdote, Culture, Culture, Histoire de l'informatique, Informatique, Informatique Médicale, La pensée du jour, Le mot du jour, Le site du jour, Potins, Science, Science, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (4)

12/07/2025

Le site du jour pour écouter les radios du monde : Radio Garden

Aujourd’hui, mon article est dédié à un site internet qui vous permettra d’écouter les radios du monde entier. C'est le fruit de mes moultes divagations Googleériennes. Si vous avez envie de voyager sans quitter votre Ordi, allez-y.

Radio Garden :

Son nom Radio Garden.

Radio Garden est un projet de recherche radiophonique et numérique à but non lucratif. Conçu à Amsterdam, il regroupe sur une mappemonde dynamique des milliers de radios organisées par géolocalisation et regroupées par villes.

Radio Garden est accessible sur ordinateur, tablette et Smartphone.

En effet, Radio Garden dispose, aussi, d’une appli que l’on trouve sur :

et

Quelques points forts de Radio Garden :

- Son interface est ludique et intuitive : faire tourner le globe et cliquer sur une ville pour écouter la radio locale est à la fois amusant et éducatif.

- Grande richesse du contenu : on peut passer instantanément d’une station à l’autre, découvrant des langues, des musiques et des actualités très variées.

- Gratuité : le service est gratuit, avec une version premium pour supprimer les publicités visuelles et accéder à quelques fonctions supplémentaires comme l’égaliseur ou le minuteur de sommeil.

Les limites de Radio Garden :

- Radio Garden ne propose pas de podcasts, vidéos ou fonctionnalités avancées comme le font d’autres services (SiriusXM, iHeartRadio), mais se concentre sur l’écoute en direct.

- La qualité audio dépend de la station choisie.

- L’interface du site est principalement en anglais, ce qui peut dérouter certains utilisateurs francophones, même si la navigation reste simple et visuelle.

- Les publicités sont surtout visuelles et peu intrusives, mais une version payante existe pour les supprimer.

Une vidéo de démonstration :

Amusez-vous bien et profitez-en pour travailler vos langues étrangères !

Références:

10:44 Publié dans Informatique, Internet, Le mot du jour, Le site du jour, Loisirs, Musique, Potins, Société, Société, Vidéo, Vie pratique, Voyage, Web | Lien permanent | Commentaires (2)

07/07/2025

La 5G Box de Bouygues : Ou comment se connecter sur le Net sans la fibre

Pour un complément de retraite, j’ai réussi, en prélevant sur mes revenus pendant mon activité professionnelle, à payer un emprunt pour construire une villa secondaire située dans la station balnéaire de mon enfance. Dans cette villa, il m’est impossible, du moins pour l’instant, d’avoir la fibre.

Bien sûr, quand j’y réside, il m’est possible d’avoir une connexion avec le smartphone (j’ai 200 Go de datas).

Mais, comme, pour des raisons budgétaires, nous la louons. Mais sans fibre, il nous fallait une solution alternative. Après avoir utilisé une clé 4G pendant plusieurs années, j’ai changé mon fusil d’épaule en prenant la 5G Box de Bouygues, elle porte le doux nom d’Arcadyan.

Je l’ai installée dans le séjour ce matin et j’ai un débit plus que correct dans toute la maison (même dans la chambre du fond) : 200 Mbits.