12/01/2026

De l’utilité du Médecin Généraliste et de l’impact de ceux-cis lors de la grève des Médecins Libéraux

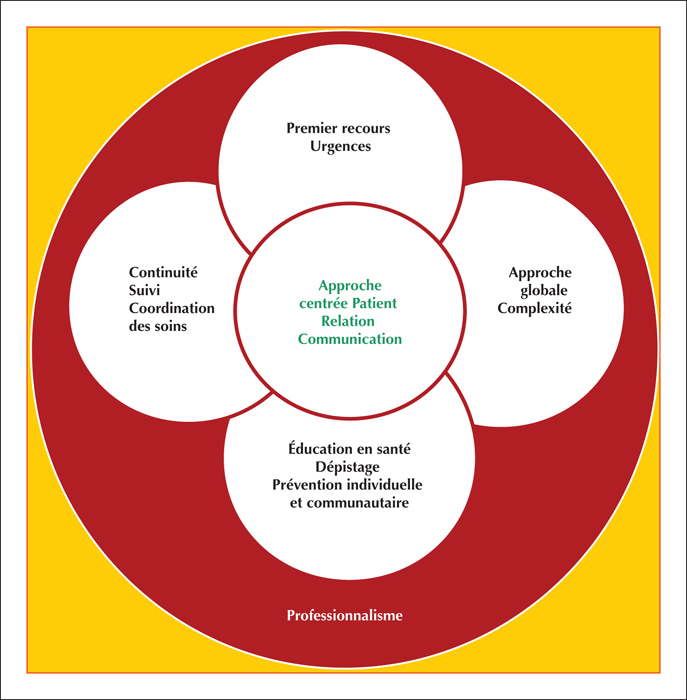

Le rôle du Médecin Généraliste dans les systèmes de soins Français (pour grandir l'image, clic droit dessus puis clic gauche sur"Ouvrir l'image sans un nouvel onglet")

La grève généralisée des médecins libéraux du 5 au 15 janvier 2026, démontre bien le rôle fondamental du Médecin Généraliste dans l’organisation des systèmes de santé. Je précise que, sous le pseudonyme de « Docteur Sangsue », qui a rédigé cet article, se cache un Médecin Généraliste libéral retraité, qui a exercé, pendant 30 ans, dans une banlieue de la « Grande Ville ».

1°) Impact de la grève des Médecins Généraliste :

Depuis ma retraite, je suis toujours abonné au VIDAL en ligne. Or, dernièrement, je reçois cet article du VIDAL du 07/01/2026 : « Grippe, météo, grève des médecins libéraux : la tension monte aux urgences ».

Je vous livre un résumé* de cet article (en 100 mots) réalisé par mon IA Perplexity (l’essayer, c’est l’adopter).

Les services d’urgences français font face à une situation critique, saturés par la combinaison d’une forte épidémie de grippe, des conditions hivernales dangereuses (neige et verglas) et d’une grève massive des médecins libéraux. Cette mobilisation, marquée par la fermeture de nombreux cabinets et cliniques, provoque une hausse de 30 à 50% des appels au Samu. Plusieurs hôpitaux ont déclenché des plans blancs pour mobiliser des renforts et déprogrammer des actes non urgents. Les urgentistes, déjà épuisés, décrivent une situation “intenable”, redoutant une aggravation dans les jours à venir alors que la grève se poursuit et s’intensifie.

2°) Durée des études pour être Spécialiste en Médecine Générale :

Avant tout, actuellement, pour être Spécialiste en Médecine Générale la durée des études est de 10 ans après le baccalauréat.

La Médecine Générale est devenue une spécialité s’alignant à 10 ans d’études comme beaucoup d’autres spécialités.

Ce parcours se divise en trois cycles : un premier cycle de 3 ans (incluant PASS ou LAS), un deuxième cycle de 3 ans (externat), et un troisième cycle de 4 ans (internat en médecine générale).

3°) Quel est le rôle du Médecin Généraliste :

On voit bien, avec ce qui précède, que le Médecin Généraliste a un rôle fondamental dans l’organisation des services de santé. En effet, le Médecin Généraliste a :

- Un rôle de tri :

Que ce soit en visite à domicile ou en consultation, en filtrant 80 à 90% des demandes de soins primaires : oui, vous avez bien lu 80 à 90% ! Et en traitant la bobologie, il empêche, tout simplement... d'engorger les urgences hospitalières. La grève actuelle le démontre bien s'il en était besoin.

- Un rôle d’orientation :

Savoir où et à quel spécialiste envoyer un patient qui nécessite un avis spécialisé.

- Un rôle de suivi des patients pour les pathologies chroniques :

Que ce soit en visite à domicile ou en consultation : Interrogatoire, examen clinique, renouvellement d’ordonnances et, éventuellement, orienter vers un avis spécialisé si acutisation (aggravation) de la pathologie.

- Un rôle de prévention :

Dépistage des pathologies chroniques : Hypertension, diabète, dépression, troubles anxieux...

Vidéo : le rôle du Médecin Généraliste en France :

Dans le quotidien d'une jeune femme Spécialiste en médecine Générale - MACSF et vous

4°) Pourquoi la médecine libérale ne fait plus rêver les jeunes médecins :

Tout est dit dans cette vidéo. Trop de travail, pas assez de reconnaissance, une charge mentale énorme, une rémunération en décalage avec les responsabilités, et surtout, un mode de vie dont les jeunes médecins ne veulent plus. À la campagne ou à la ville, n'est-ce pas tout simplement la fin du médecin de famille tel qu'on le connaissait jusque-là ? Du modèle libéral ? Quel renouveau est possible ?

Pourquoi la médecine libérale ne fait plus rêver les jeunes médecins – Ouest-France

Conclusion :

Le médecin généraliste est bien plus qu’un soignant : il écoute, accompagne, prévient et relie les différents acteurs du système de santé. En première ligne face aux crises, il incarne une médecine de proximité, profondément humaine, indispensable à l’équilibre collectif et au bien-être de tous.

*Eh oui, une IA Peu faire, aussi, des résumés de textes. Pour cela, il suffit de copier-coller dans un IA (Perplexit par exemple) et de demander à l'IA de résumer le texte en lui précisant le nombre de mots souhaités.

Si vous êtes un tant soi peu curieux pour lire les résumés en 50 et 100 mots, vous pouvez lire mon prompt, (ma requête ) à Perplexity sur ce lien.

13:27 Publié dans Coup de gueule, Economie, Histoire de la Médecine, Honte, Internet, Le site du jour, Médecine, Mots, Politique, Potins, Santé, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (2)

19/11/2025

Voilà pourquoi, pour des raisons évidentes de sécurité, je n’utiliserai pas,tout au moins pour l'instant, la dématérialisation de la carte vitale en faveur des smartphones

Depuis le 18 novembre 2025, la carte Vitale dématérialisée est accessible à tous sur Smartphone.

Cet article va aborder un sujet Vital (c'est le cas de le dire !) de sécurité informatique concernant la dématérialisation de la carte vitale en faveur des smartphones. Voici pourquoi je garderai ma carte vitale « matérialisée ». Tout au moins pour l'instant, en attendant que l'appli devienne plus sécure (anglicisme pour l'Académie Française), car on ne peut pas refuser le progrès : il faut vivre avec son temps. Donc, en attendant que cette carte à puce soit dépassée, merci Monsieur Rloand Moreno le fabuleux et génial inventeur de la carte à puce il y a de cela... 50 ans déjà !

Un article un peu long pour un sujet quelque peu rebutant et je m'en excuse. Pour ne pas vous décourager et comprendre l'essentiel, ne lisez que ce qui est en gras. Bon courage.

Cet article a été écrit à 80 % par mon IA Perplexity (l’essayer, c'est l'adopter).

Deux articles en date du 18/11/2025 issus de deux newsletters de du journal gratuit 20 Minutes :

- 18/11/2025 : Carte Vitale : La version dématérialisée désormais accessible à tous sur smartphone

- 18/11/2025 : Comment installer la carte Vitale dématérialisée sur votre smartphone, mode d'emploi

J’ai donc posé la question suivante (si vous êtes curieux vous pouvez lire le texte en entier pondu par l’IA Perplexity, sinon je vous conseille d'aller directement à la fin pour lire la conclusion écrite en gras :

Quels dangers peuvent survenir à La version dématérialisée sur les smartphones :

Les dangers liés à la version dématérialisée sur les smartphones incluent plusieurs risques majeurs. Tout d’abord, les applications mobiles, même celles qui semblent légitimes, peuvent contenir des fonctionnalités cachées et malveillantes qui compromettent la sécurité du smartphone, comme le vol de données personnelles, le contrôle à distance du téléphone, l'espionnage, l'inscription à des services payants sans consentement, et l'installation de malwares qui peuvent ralentir l'appareil ou utiliser ses ressources à des fins malveillantes. Ces applications peuvent accéder à des données sensibles telles que mots de passe, photos, informations bancaires, carnets de contacts, et messageries professionnelles sans que l'utilisateur s'en rende compte.

Ensuite, la dématérialisation expose les données à des risques spécifiques tels que les infiltrations de logiciels malveillants (ransomwares notamment), qui peuvent rendre les données inaccessibles ou les exposer au public. Un contrôle d’accès rigoureux est indispensable pour empêcher un accès non autorisé aux fichiers dématérialisés, car sans cela, des personnes malintentionnées peuvent accéder à des informations sensibles. Par ailleurs, les attaques de phishing et l'usurpation d'identité sont amplifiées, augmentant le risque de vol de données confidentielles. D’autres problèmes incluent la perte d'intégrité des données, la violation de la conformité réglementaire, les pannes techniques, les erreurs humaines, et la difficulté d’utilisation liée à la fracture numérique.

De plus, utiliser des smartphones avec des composants non originaux, comme un écran de copie, peut poser des risques de sécurité et de fonctionnement, notamment des problèmes de compatibilité logicielle, des réponses tactiles erratiques, une sécurité biométrique affaiblie (lecteur d’empreintes non fiable), et une vulnérabilité accrue au piratage ou à l'usurpation d’identité.

En résumé, les dangers principaux de la version dématérialisée sur smartphones sont :

• Vols et fuites de données sensibles via applications malveillantes.

• Espionnage et prise de contrôle à distance du téléphone.

• Abonnements frauduleux à des services premium.

• Infiltrations de logiciels malveillants (ransomwares).

• Accès non autorisé en absence de contrôle d’accès solide.

• Phishing et usurpation d’identité.

• Problèmes liés à l’utilisation de composants non d’origine, affectant la sécurité et la fiabilité du smartphone.

Il est donc essentiel de sécuriser son smartphone avec des mises à jour régulières, des applications officielles, un contrôle d’accès strict, et une vigilance particulière face aux tentatives de phishing et aux autorisations données aux applications.

Ensuite ma curiosité, perverse, a été de poser la question perfide suivante :

L’utilisation de la carte vitale matérialisée est elle plus sûre :

Je ne donne que la conclusion. Celle-ci est évidente et sans appel :

La carte Vitale matérialisée reste plus sûre contre certains risques liés au numérique, surtout ceux liés aux attaques à distance, car elle ne dépend pas d’un appareil connecté. En revanche, la carte Vitale dématérialisée offre des garanties fortes avec la double authentification et la conformité RGPD tout en étant pratique et toujours à jour. Son niveau de sécurité est élevé, mais son exposition dépend de la sécurité globale du smartphone. Pour une sécurité optimale avec la version dématérialisée, il faut veiller à protéger rigoureusement son smartphone (mots de passe, antivirus, mise à jour, vigilance face aux applications).

En conclusion :

Si je n'installe pas, pour l'instant, l'application de la Vitale sur mon Smartphone, il est bien évident que quand on aura essuyé les plâtres et que l'appli sera bien plus sécure je cèderai aux sirènes de mon Smartphone et ma carte vitale la ferait tomber aux oubliettes.

Comme je l'ai dit plus haut, il faut vivre avec son temps et ne pas rejeter d’emblée les progrès des nouvelles technologies, mais, comme je le dis plus haut, il faut savoir attendre un peu, pour profiter des améliorations sécuritaires et, lors de l'utilisation, ne pas lâcher sa vigilance sur la manipulation de ses applis : par exemple ne pas se tromper d'appli en passant, systématiquement, pour Androïd, par le Play Store et de mettre à jour, régulièrement ses applis.

De toutes les façons, pour que les médecins et pharmaciens puissent lire la carte Vitale dématérialisée sur smartphone, ils doivent être équipés d'un matériel supplémentaire. Ce matériel comprend un lecteur compatible, soit un lecteur de QR Code, soit un lecteur NFC adapté ce qui est loin d'être le cas pour l'instant.

A titre d’exemple, une vidéo sur un sujet analogue de cybersécurité concernant la sécurité informatique de la monnaie virtuelle.

Quels sont les DANGERS d'une monnaie 100% VIRTUELLE ?

A ce propos, au niveau d'une panne Internet mondiale, je vous reporte à mon article d'un bien modeste geek du 19/07/2024 "Énorme panne informatique dans le monde due à la mise à jour d’un logiciel édité par CrowdStrike un service de cybersécurité utilisé par Microsoft". Cela fout les jetons. A ce propos, allez donc jeter un coup d’œil sur ce site.

Pour mémoire, une vidéo de la panne mondiale de Microsoft extraite de l'article publié, en son temps, sur mon Blog.

Mais, au fait, c'est quoi une cyberattaque ?

C'est quoi une cyberattaque ? - 1 jour, 1 question - Info ou Mytho ?

P. S. :

Dans le même ordre d'idée, le logiciel médical WEDA a été victime d'une cyberattaque le 10 novembre 2025, entraînant la suspension temporaire de son accès et rendant les dossiers médicaux inaccessibles à 23 000 professionnels de santé en France. Cette intrusion pourrait avoir permis une extraction partielle de données sensibles, telles que les dossiers médicaux, informations personnelles et administratives des patients, bien que l'ampleur exacte de la fuite reste incertaine à ce jour.

Références :

- Si vous voulez lire le texte intégral de mes réponses à Perplexity, cliquez sur ce lien :

https://www.perplexity.ai/search/quels-dangers-peuvent-su...

- Comment avoir la carte Vitale sur son téléphone ?

- Cyberattaque WEDA : ce que vous devez faire sans attendre !

- Le fabuleux destin de Roland Moreno, l'inventeur de la carte à puce

12:18 Publié dans Anecdote, Coup de gueule, Histoire de l'informatique, Informatique, Internet, La pensée du jour, Le mot du jour, Le site du jour, Médecine, Mots, Politique, Potins, Santé, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (6)

25/10/2025

HarmonyOS, le nouveau système d’exploitation chinois de Huawei qui défie Windows, Apple, Androïd et Linux

C’est la première fois que j’écris ce type d’article, mais je ne suis pas du tout content du précédent car trop long pour un sujet ardu mais qui, à mon avis, présente un intérêt important. Je vais publier un résumé, à lire d’une traite et une vidéo plus courte pour corriger cet article raté, car, comme je l’ai dit, le sujet est trop sérieux pour être bâclé.

S’il ne fallait retenir qu’une seule chose de cet article, c’est l’arrivée d’un tout nouveau système d’exploitation de la firme chinoise Huawei* : HarmonyOS.

Tout nouveau ? Pas si nouveau que cela, car il a d’abord été lancé pour les objets connectés en 2019, , ce que l'on appelle les IoT (Internet of Things), pour les montres connectées, les téléviseurs...), puis en 2021 pour les smartphones.

En fait, HarmonyOS vient du projet HongMeng qui a été initié dès 2012 par Huawei comme un plan de secours face à une éventuelle perte d’accès à Android, ce qui est effectivement survenu en 2019 lorsque Huawei a été placé sur la liste noire du Département du commerce américain.

C'est donc par la faute, ou grâce, aux Américains qui, ayant tenté de bloquer l’entreprise Chinoise Huawei, força celle-ci à produire son propre système d’exploitation HarmonyOS.

En conclusion, HarmonyOS PC est un système complet et cohérent qui offre une expérience unifiée et une intégration fluide entre les appareils Huawei comme les montres connectées, les Smartphones, les tablettes et les ordinateurs.

Cet article me fait songer au le livre prémonitoire, écrit en… 1973, par Alain Peyrefitte « Quand la Chine s'éveillera… le monde tremblera ». Ce livre a été republié en deux tomes au livre de poche, sous-titrés respectivement « Regards sur la voie chinoise » et « La Médaille et son revers ».

HarmonyOS peut-il remplacer Windows sur votre PC en 2025?

*Pour mémoire, Huawei est une entreprise chinoise fondée en 1987 à Shenzhen par Ren Zhengfei.

18:05 Publié dans Anecdote, Culture, Culture, Economie, Histoire de l'informatique, Informatique, Informatique Médicale, Internet, La pensée du jour, Le mot du jour, Mots, Politique, Potins, Shopping, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (2)

24/10/2025

HarmonyOS, le nouveau système d’exploitation Chinois de Huawei qui défie Androïd de Google, iOS et MacOS d’Apple ainsi que Windows de Microsoft

Un sujet tech qui, pour une fois, va essayer de toucher les néophytes en micro-informatique. Pour les connaisseurs, il va paraître bien trop superficiel, mais ceci est voulu délibérément car il se veut, ainsi, tout public.

Il traite d’un sujet majeur et méconnu : la naissance d’un nouveau système d’exploitation.

Si vous trouvez cet article « un peu » long, commencez par lire les passages en gras, cela vous donnera peut être l'envie d'en lire plus.

1°) Préambule :

S’il ne fallait retenir qu’une seule chose de cet article c’est l’arrivée d’un tout nouveau système d’exploitation de la firme Chinoise Huawei : HarmonyOS.

Tout nouveau ? Pas si nouveau que cela, car il a d’abord été lancé pour les objets connectés en 2019, puis en 2021 pour les smartphones.

Il s'intégrait dans l’écosystème IoT* de Huawei (smartphones, montres, ordinateurs, téléviseurs, etc.).

En fait, HarmonyOS vient du projet Hongmeng qui a été initié dès 2012 par Huawei comme un plan de secours face à une éventuelle perte d’accès à Android, ce qui est effectivement survenu en 2019 lorsque Huawei a été placé sur la liste noire du Département du commerce américain. Pour la petite histoire, le terme « Hongmeng » provient de la mythologie taoïste et symbolise le chaos primordial précédant la création du monde.

C'est donc par la faute, ou grâce, aux Américains qui, ayant tenté de bloquer l’entreprise Chinoise Huawei, força celle-ci a produire son propre système d’exploitation HarmonyOS.

En effet, Le sujet de cet article est de vous faire découvrir ce nouveau système d’exploitation qui concurrence directement pour les Smartphones les géants iOS d’Apple et Androïd de Google mais aussi pour les ordinateurs tournant sous Windows et les ordinateurs tournant sous MacOS d’Apple, les Macs (comme, par exemple, les MacBook Air et MacBook Pro).

Pour mémoire, Huawei est une entreprise chinoise fondée en 1987 à Shenzhen par Ren Zhengfei. Je parle d’ailleurs, déjà, de Huawei dans mon article du 05/09/2025 : « Modifications dans la rédaction du Blog du Docteur sangsue : Le chapô » qui montre, en fin d'article, une vidéo présentant la carte graphique de Huawei qui devient un danger pour NVIDIA.

2°) Introduction :

Pendant mes vacances, j’ai pris une habitude de lâcher prise au niveau de l’Ordi pour faire des infidélités au profit de ma tablette Lenovo qui, soit dit en passant, part un peu en morceaux. Il faut dire que cela fait déjà pas mal de temps qu’elle tourne sur mes genoux bien plus souvent que ma mie.

Ce comportement me fait, inéluctablement, entre deux airs de musique, découvrir pas mal de choses.

Or, donc, lors de ces balades Tabletto-YouTubienne, je suis tombé sur une vidéo de la chaîne « De Quoi J'me Mail » issu de la rencontre de la chaîne télé BFM Bussiness avec 01net. C'est cette vidéo qui est à la génèse de cet article, Malheureusement, je n’ai pas pu la retrouver pour illustrer mon article.

3°) La découverte :

A ma grande stupéfaction, à cette occasion, j’ai découvert un nouveau système d’exploitation au niveau des Smartphones, mais pas que, car existant aussi pour les Ordinateurs : HarmonyOS.

Huawei, acculé par le blocage des USA, a décidé de développer son propre système d’exploitation son propre OS dénommé HarmonyOS.

4°) HarmonyOS concurrent direct d’Androïd, iOS, MacOS, Windows et Linux :

Avant le visionnage de cette vidéo, je croyais que, pour les Smartphones, n’étaient présents que deux OS :

- Androïd de Google

- iOS d’Apple

Le petit dernier de Huawei vient concurrencer ces deux géants.

Mais pas que.

En effet HarmonyOS équipe, aussi des ordinateurs concurrençant directement les deux géants :

- Windows de Microsoft

- MacOS d'Apple

Les ordinateurs de Huawei tournant sous HarmonyOS s'appellent les MateBook.

Il ne faut pas oublier, je sais je n'en parle pas assez (mais je suis limité par le temps) l'importance des nombreux systèmes d'exploitations Linux qui, à cause de la fin des mises à jour de Windows 10 risque d'aboutir à une augmentation de part de marché de Linux. Il ne faut pas oublier que Linux est un Logiciel libre, gratuit et open source. Il a été créé en 1991 par Linus Torvalds.

5°) Postambule (conclusion) :

HarmonyOS PC est conçu comme un système complet et cohérent qui offre une expérience unifiée entre les appareils Huawei comme les montre connectée, les Smartphones, les tablettes et les ordinateurs, avec une architecture distribuée, un support pour plus de 2 000 applications et une intégration fluide entre smartphone et ordinateur.

« Un peu de culture ne nuit pas, cela évite de mourir idiot et de... Passer pour un sot ».

Cet article me fait songer au le livre prémonitoire, écrit en… 1973, par Alain Peyrefitte « Quand la Chine s'éveillera… le monde tremblera ». Ce livre a été republié en deux tomes au livre de poche, sous-titrés respectivement « Regards sur la voie chinoise » et « La Médaille et son revers ».

Il ne s'agit pas d'un rêve prémonitoire, mais bien d'un cauchemar prémonitoire.

Pourquoi Huawei est devenu plus puissant sans Google ? L’histoire incroyable de HarmonyOS

*C’est, par exemple l’OS Windows 10 IoT Entreprise LTSC qui fait tourner, entre autre, les terminaux des cartes bancaires, les logiciels des aéroport... C’est ce qui explique l'énorme panne informatique mondiale de juillet du 19 juillet 2024 qui provoqua partout à travers le monde le plantage d'environ 8,5 millions d'ordinateurs et serveurs utilisant ce système d'exploitation Windows 10 IoT Entreprise LTSC à cause d’une mise à jour de sécurité défectueuse par l’entreprise de cybersécurité CrowdStrike. Je parle de cet épisode dans mon article du 19/07/2024 : « Énorme panne informatique dans le monde due à la mise à jour d’un logiciel édité par CrowdStrike un service de cybersécurité utilisé par Microsoft ».

Références :

- Choc dans le monde du PC : la Chine lance son système d’exploitation HarmonyOS, signé Huawei

- Huawei a dévoilé son remplacement de Windows, sans aucune technologie américaine

- Site Internet d’HarmonyOS ICI

- Huawei

- MateBook

16:43 Publié dans Anecdote, Culture, Culture, Economie, Histoire, Histoire de l'informatique, Informatique, Informatique Médicale, Internet, Politique, Potins, Science, Science, Shopping, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

21/09/2025

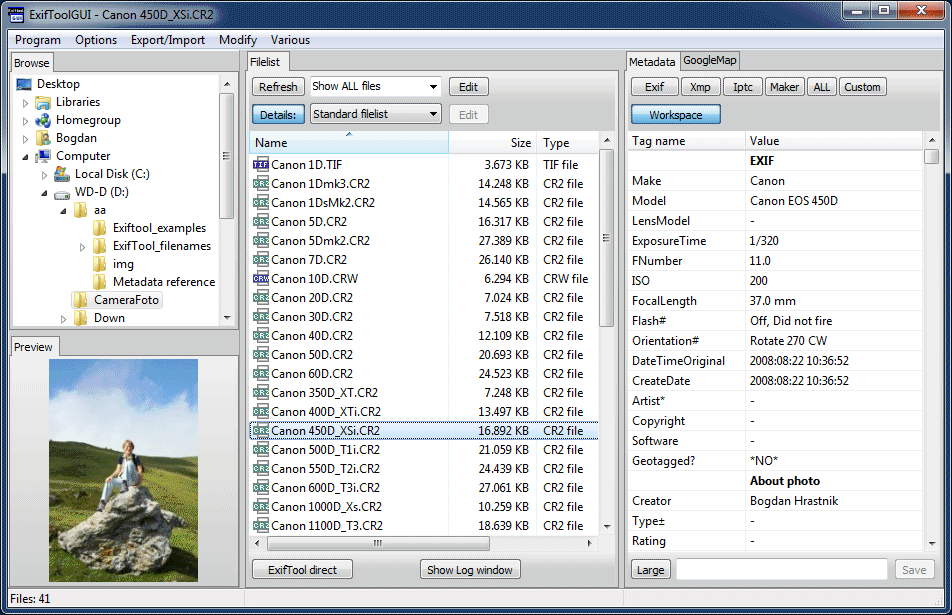

Comment supprimer toutes les métadonnées EXIF des fichiers photos avec le logiciel ExifToolGUI Portable

Les métadonnées vues avec ExifToolGUI Portable (Pour agrandir, clic droit sur l'image, puis, dans le menu déroulant, clic gauche ouvrir l'image dans un nouvel onglet)

Nombre de mots : ~620 mots.

Catégorie : Article de longueur moyenne (600 à 1200 mots).

Temps de lecture estimé : 3 à 4 minutes

Résumé : Le texte explique ce que sont les métadonnées, notamment les métadonnées EXIF présentes dans les fichiers images, qui contiennent des informations sur l’appareil photo, la date, le lieu, etc. Il met en garde contre les risques pour la vie privée liés au partage de photos contenant ces données. Le lecteur apprend comment visualiser les métadonnées sur Windows et comment les supprimer, soit avec des outils intégrés à Windows, soit avec un logiciel spécialisé appelé ExifToolGUI Portable, qui offre une suppression complète des métadonnées. Le blog conclut en invitant le lecteur à utiliser ces outils pour protéger sa confidentialité lors du partage de photos.

Abstract : The article explains what metadata is, including EXIF metadata found in image files, which contains information about the camera, date, location, and more. It warns of the privacy risks associated with sharing photos containing this data. The reader learns how to view metadata on Windows and how to remove it, either with built-in Windows tools or with specialized software called ExifToolGUI Portable, which offers complete metadata removal. The blog concludes by encouraging the reader to use these tools to protect their privacy when sharing photos.

Un sujet un peu ardu, je l’avoue. Mais si vous avez compris qu’il ne faut pas envoyer sans précaution vos photos sur le Net vers des IA ou les réseaux sociaux (Facebook, Instagram, Flickr, Pinterest, Reddit...), j’aurai rempli ma mission. Cet article se limite à Windows.

Dernièrement, je suis tombé par hasard sur cet article de GEO : « Que deviennent les photos envoyées aux IA? Des experts mettent en garde les utilisateurs ».

Je cite deux passages importants :

« De plus en plus d’utilisateurs confient des photos aux chatbots d’intelligence artificielle. Mais d'après certains experts, ces usages anodins dissimulent de sérieuses menaces pour la vie privée des utilisateurs…

Les experts recommandent quelques réflexes simples : éviter de partager des photos contenant des informations sensibles ou identifiables, supprimer les métadonnées avant tout envoi, et se renseigner sur les paramètres de confidentialité de l’outil utilisé... Une façon de rappeler que, même face aux prouesses de l’intelligence artificielle, la prudence reste de mise. ».

1°) Qu’est-ce que les métadonnées d’un fichier :

Une métadonnée est une donnée relative à une autre donnée. Le nom français métadonnées est formé à partir du préfixe grec meta qui signifie « au-delà » ou « à propos de ».

Les coordonnées géographiques du lieu et le moment où est prise une photographie sont deux métadonnées de cette photo.

Les métadonnées jouent un rôle central dans les technologies[Lequel ?] du « web sémantique », où elles sont souvent structurées selon le modèle Resource Description Framework (RDF).

Pour être »plus clair », Les métadonnées sont les données cachées qui accompagnent chaque image, vidéo et fichier que vous consultez. Elles vous aident à organiser et à gérer des ensembles de données.

Mais peuvent également présenter des risques pour la confidentialité et la sécurité si elles ne sont pas contrôlées.

2°) Les métadonnées EXIF des fichiers images :

EXIF (Exchangeable Image File Format) est une norme de métadonnées qui peut être intégrée dans des formats de fichiers bitmap tels que JPEG, TIFF, PNG, WebP et autres. Il stocke diverses informations concernant les paramètres de l'appareil photo sur lequel la photo a été prise, le nom du fabricant, le modèle, l'heure, le lieu, etc...

3°) Comment lire les métadonnées d’un fichier image :

Il suffit d'appeler le menu contextuel du fichier image en faisant un clic droit sur l’image puis de sélectionner « Propriétés ». Ensuite, d’aller dans l'onglet "Détails" dans la fenêtre ouverte. Pour lire toutes les métadonnées, on peut utiliser le logiciel de visualisation, gestion et conversion d'images XnView ou ExifToolGUI Portable ce petit logiciel portable que nous verrons plus loin.

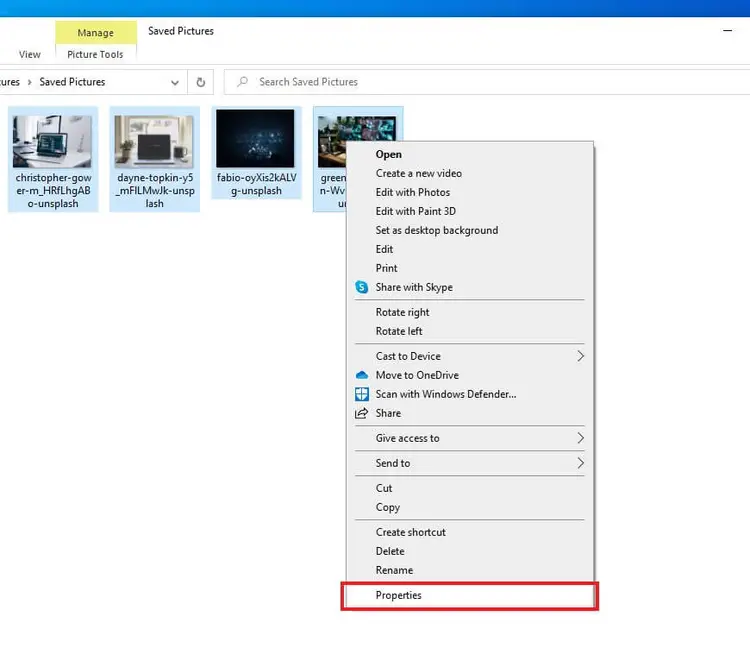

4°) Supprimer les métadonnées d’un fichier image :

Sur Windows 10, cliquez droit sur le fichier image pour ouvrir le menu contextuel et sélectionnez « Propriétés ».

Pour agrandir, clic droit sur l'image, puis, dans le menu déroulant, clic gauche ouvrir l'image dans un nouvel onglet

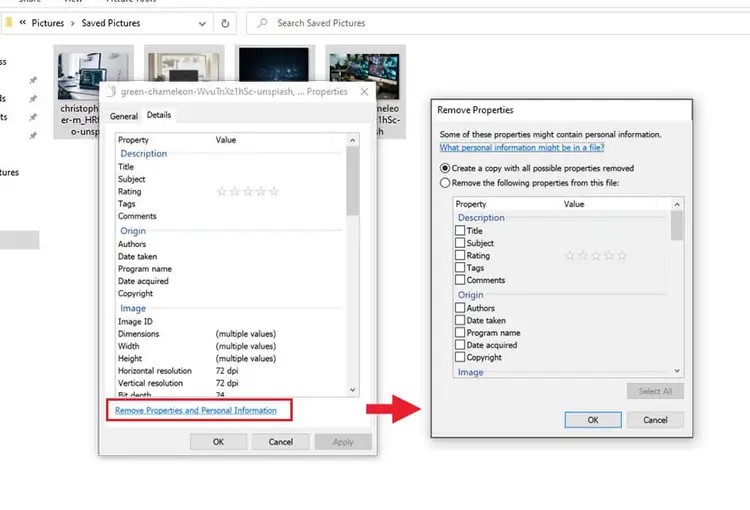

Dans la fenêtre « Propriétés », cliquez sur l’onglet « Détails » puis sur « Supprimer les propriétés et les informations personnelles » :

Pour agrandir, clic droit sur l'image, puis, dans le menu déroulant, clic gauche ouvrir l'image dans un nouvel onglet

Ouvrez le menu « Supprimer les propriétés » pour supprimer les métadonnées des images.

Deux options s’offrent à vous pour supprimer les données EXIF et IPTC :

- Créer une copie de la photo sans aucune métadonnée.

- Supprimer la totalité ou une sélection de métadonnées dans le fichier original.

Si vous voulez supprimer tout, cliquer sur le bouton radio « supprimer les propriétés suivantes » puis cliquer sur « sélectionner tout » puis enfin sur « OK ».

Tout cela, c’est bien beau, mais ce qui précède est fait pour vous puissiez bien visualiser ce que sont les métadonnées EXIF.

En effet, il faut noter que Windows 10 n'affiche pas la liste complète des métadonnées disponibles en EXIF, mais uniquement les principales.

Pour enlever toutes les métadonnées, je vous propose un petit logiciel portable* :

Avec son mode d’emploi ICI.

Alors, à vous de « jouer ».

Les métadonnées, c'est quoi ? Définition Digital - Market Academy par Guillaume Sanchez

Attention aux métadonnées qui sont présentes dans vos photos ! - SOSPC Christophe

*Un logiciel portable, est un programme informatique caractérisé par sa portabilité, c'est-à-dire sa capacité à fonctionner dans différents environnements d'exécution, par exemple une clé USB. Il ne s’installe pas sur l’ordinateur.

Références :

- Les métadonnées : définition et signification

- Qu'est-ce que les métadonnées EXIF ? Comment puis-je le regarder ?

- Supprimer les métadonnées des images

- 6 outils pour supprimer ou modifier les métadonnées EXIF de vos photos

- Que deviennent les photos envoyées aux IA? Des experts mettent en garde les utilisateurs

17:18 Publié dans Informatique, Informatique Médicale, Internet, Le mot du jour, Le site du jour, Loisirs, Mots, Photographie, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

26/08/2025

Quelle longueur ne pas dépasser pour analyser un document par Perplexity et à combien de pages Word cela correspond t-il

Nombre de mots : ~720

Catégorie : Article de longueur moyenne (600 à 800 mots)

Temps de lecture estimé : 3 à 4 minutes

Résumé : L’article explore l’usage de Perplexity, ses limites (≈3000 mots en version gratuite), les équivalences en pages Word (6 pages), et dresse un parallèle avec d’autres IAs. L’auteur souligne l’utilité de ces outils dans la recherche d’informations et invite à réfléchir à leur potentiel.

Aujourd’hui, je vais aborder un sujet qui prend de plus en plus de place dans ma vie quotidienne, à un point tel que je dois le modérer pour qu’il n’interfère pas avec ma vie familiale...

Comme vous le savez, depuis déjà pas mal de temps, j’expérimente une Intelligence Artificielle, Perplexity (l'essayer, c'est l'adopter) pour ne pas la nommer. Au fil du temps, je me pose donc de plus en plus de questions sur la meilleure façon de l'exploiter.

Cet article ne m’a demandé aucun effort rédactionnel, car il a été réalisé par mon IA.

Mon seul mérite : l’originalité des questions.

Les chiffres donnés sont ceux concernant l'année 2025.

1°) Combien de mots ne faut-il pas dépasser :

« Dans la version gratuite de Perplexity AI, la limite technique précise en termes de nombre de mots (ou tokens*) que le modèle peut traiter en une seule analyse n'est pas spécifiquement détaillée publiquement. Cependant, il est connu que la version gratuite utilise principalement des modèles basés sur GPT-3.5, qui ont une fenêtre contextuelle d'environ 4 096 tokens. En moyenne, cela correspond à environ 3 000 mots maximum analysables en une seule requête.

Pour comparaison, la version Pro étend cette capacité à une fenêtre contextuelle allant jusqu'à 32 000 tokens, soit environ 24 000 à 32 000 mots par requête.

Ainsi, en version gratuite, Perplexity peut analyser environ 3 000 mots dans le contexte d'une seule requête, ce qui reste adapté à la majorité des usages courants. Au-delà, il faudra segmenter les textes ou passer à la version Pro pour gérer des documents beaucoup plus volumineux ».

2°) Combien de pages Word peuvent être générées :

En ce qui concerne Perplexity et dans sa version gratuite :

« En format Word classique, avec police taille 12 et interligne simple, on compte en moyenne entre 450 et 500 mots par page.

Pour un document Word typique (police taille 12, interligne simple), on peut estimer qu'environ 3000 mots correspondent à 6 pages. Avec un interligne double, cela peut monter à environ 12 pages.

Mais cela varie énormément selon la mise en page (marges, police, taille, etc.).

Les modèles modernes (ex. GPT‑4 Turbo ou Claude 3.5) gèrent des contextes de 100k tokens et plus, soit plus de 50 000 mots ».

3°) En résumé :

Là, c’est ma plume qui rédige (je suis épuisé…).

Ce résumé ne concerne que Perplexity en version gratuite, Chaque IA a ses propres caractéristiques.

- Il est recommandé de ne pas dépasser environ 3000 mots.

- Ce qui correspond à environ 6 pages Word.

J’espère que ce type d’article réveillera la bête qui sommeille en vous et qui rêve d’utiliser les intelligences artificielles.

Plus sérieusement, une petite vidéo géniale par sa simplicité qui nous donne une classification des différents types d’IA :

Les Différents types d'IA - Épisode 3 - Prof Express

*Dans le domaine de l'intelligence artificielle, un "token" est une unité fondamentale de données. Il peut représenter un mot, une partie de mot ou même un caractère individuel dans le traitement du langage naturel. Les modèles d'IA utilisent des tokens pour analyser et générer du texte.

Référence :

- Qu’est-ce qu’un token en IA ?

P. S. :

Pour continuer dans la facilité, j’ai posé à Perplexity cette question perfide :

« Comment fonctionne Perplexity ».

Sa réponse :

« Perplexity fonctionne comme un moteur de recherche conversationnel utilisant des modèles de langage avancés (GPT-4, Claude, etc.). Il comprend la requête en contexte, recherche des informations en temps réel sur internet via un robot explorateur, synthétise et fournit des réponses claires et sourcées. Ses concurrents, comme ChatGPT ou Google Bard, proposent aussi un dialogue intelligent, mais Perplexity se distingue par son accès instantané aux données à jour, ses citations des sources et son suivi contextuel conversationnel ».

Voilà qui a le mérite d’être clair. Enfin, presque.

10:12 Publié dans Informatique, Informatique Médicale, Internet, La pensée du jour, Potins, Science, Science, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

12/07/2025

Le site du jour pour écouter les radios du monde : Radio Garden

Aujourd’hui, mon article est dédié à un site internet qui vous permettra d’écouter les radios du monde entier. C'est le fruit de mes moultes divagations Googleériennes. Si vous avez envie de voyager sans quitter votre Ordi, allez-y.

Radio Garden :

Son nom Radio Garden.

Radio Garden est un projet de recherche radiophonique et numérique à but non lucratif. Conçu à Amsterdam, il regroupe sur une mappemonde dynamique des milliers de radios organisées par géolocalisation et regroupées par villes.

Radio Garden est accessible sur ordinateur, tablette et Smartphone.

En effet, Radio Garden dispose, aussi, d’une appli que l’on trouve sur :

et

Quelques points forts de Radio Garden :

- Son interface est ludique et intuitive : faire tourner le globe et cliquer sur une ville pour écouter la radio locale est à la fois amusant et éducatif.

- Grande richesse du contenu : on peut passer instantanément d’une station à l’autre, découvrant des langues, des musiques et des actualités très variées.

- Gratuité : le service est gratuit, avec une version premium pour supprimer les publicités visuelles et accéder à quelques fonctions supplémentaires comme l’égaliseur ou le minuteur de sommeil.

Les limites de Radio Garden :

- Radio Garden ne propose pas de podcasts, vidéos ou fonctionnalités avancées comme le font d’autres services (SiriusXM, iHeartRadio), mais se concentre sur l’écoute en direct.

- La qualité audio dépend de la station choisie.

- L’interface du site est principalement en anglais, ce qui peut dérouter certains utilisateurs francophones, même si la navigation reste simple et visuelle.

- Les publicités sont surtout visuelles et peu intrusives, mais une version payante existe pour les supprimer.

Une vidéo de démonstration :

Amusez-vous bien et profitez-en pour travailler vos langues étrangères !

Références:

10:44 Publié dans Informatique, Internet, Le mot du jour, Le site du jour, Loisirs, Musique, Potins, Société, Société, Vidéo, Vie pratique, Voyage, Web | Lien permanent | Commentaires (2)

07/07/2025

La 5G Box de Bouygues : Ou comment se connecter sur le Net sans la fibre

Pour un complément de retraite, j’ai réussi, en prélevant sur mes revenus pendant mon activité professionnelle, à payer un emprunt pour construire une villa secondaire située dans la station balnéaire de mon enfance. Dans cette villa, il m’est impossible, du moins pour l’instant, d’avoir la fibre.

Bien sûr, quand j’y réside, il m’est possible d’avoir une connexion avec le smartphone (j’ai 200 Go de datas).

Mais, comme, pour des raisons budgétaires, nous la louons. Mais sans fibre, il nous fallait une solution alternative. Après avoir utilisé une clé 4G pendant plusieurs années, j’ai changé mon fusil d’épaule en prenant la 5G Box de Bouygues, elle porte le doux nom d’Arcadyan.

Je l’ai installée dans le séjour ce matin et j’ai un débit plus que correct dans toute la maison (même dans la chambre du fond) : 200 Mbits.

Comme ma fille a moins de 26 ans, j’ai pu bénéficier (en mettant la Box à son nom) d’un tarif préférentiel de 26 €/mois. Et cerise sur le gâteau, je peux interrompre l’abonnement quand je veux. J'ai regardé, dans mon IA Perplexity, au niveau de la mise à jour du firmware et j'ai appris que je pouvais la laisser éteinte plusieurs mois, en effet, comme toutes les Box modernes, si une mise à jour du firmware est disponible, la Box l’installera automatiquement au démarrage.

Si, comme moi, vous avez un souci de fibre, c’est la solution idéale. C’est bien plus pratique et bien moins cher que Starlink. Je parle, d’ailleurs, de starlink dans mon article : « Starlink, l'internet par Satellite ».

Nouvelle 5G box - Bouygues Telecom

Références :

10:44 Publié dans Anecdote, Informatique, Internet, Le mot du jour, Le site du jour, Mots, Potins, Science, Science, Shopping, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (0)

14/06/2025

Installer une application sur son Smartphone est plus dangereux que consulter son site Internet

Dans mon article du 01/04/2025 : « Installation accidentelle, sur mon Smartphone, de l’application Android Temu et attaque virale – Changement de tous les mots de passe », je raconte la « petite » mésaventure qui m’est arrivée avec l’installation intempestive contre mon gré de l’application Android Temu sur mon Smartphone et les dégâts que cela a déclenché.

Je me souviens qu’à l’époque, lors de mes recherches, j’avais découvert qu’il était beaucoup moins dangereux d’aller sur le site Internet de Temu plutôt que d’installer son appli pourrie.

Vous savez, en me lisant tout le bien que je pense du site Internet de mon AI préférée Perplexity. Cela fait, déjà, plusieurs mois que je l’expérimente avec succès. Six mois pour être plus précis. Confer mon article du 17/01/2025 : « Le site internet du jour – IA (Intelligence Artificielle) perplexity ».

Chaque fois que je visite, sur mon Smartphone, le site Internet de Perplexity, celui-ci, « gentiment » et avec insistance, me propose, à chaque fois, d’installer son appli gratuite (il en existe une Pro qui est payante celle-là).

Tout naturellement, je pose donc la première question à Perplexity :

« Quel est l'avantage de l'appli Android perplexity par rapport au site internet perplexity en 50 mots ».

La réponse :

« L’application Android Perplexity offre une interface intuitive, l’accès rapide à l’assistant vocal et une personnalisation poussée selon vos habitudes, ce qui simplifie l’usage quotidien sur smartphone. Elle permet des recherches vocales avancées et une expérience optimisée, plus fluide que le site web sur mobile ».

Je pose une deuxième question à Perplexity :

« le site internet perplexity peut-il être dangereux au niveau sécurité ».

Réponse de Perplexity :

En conclusion, le site Perplexity met en œuvre des standards élevés de sécurité et de confidentialité, mais comme tout service en ligne, il n’est jamais exempt de risques. L’utilisation reste sûre pour des recherches classiques, à condition de ne pas divulguer d’informations sensibles et de rester vigilant sur la vérification des contenus générés.

Puis, comme je vous l’ai dit, au tout début, je me pose, désormais, des questions sur la sécurité des applis.

Je pose, alors, une troisième question à Perplexity, un peu perfide celle-là :

« L'appli Android perplexity peut-elle présenter un danger de sécurité en 200 mots ».

La réponse fuse instantanément :

« L’application Android de Perplexity présente actuellement des risques de sécurité majeurs, selon plusieurs audits indépendants réalisés en 2025. Parmi les vulnérabilités critiques identifiées figurent l’absence de validation SSL et de certificate pinning, ce qui expose les utilisateurs à des attaques de type “man-in-the-middle” où des hackers peuvent intercepter et lire les données échangées, notamment sur des réseaux publics non sécurisés.

Des secrets sensibles, comme des clés API, sont codés en dur dans l’application. Cela permet à des attaquants de les extraire facilement, d’accéder aux services backend de Perplexity et de potentiellement détourner des comptes ou voler des données personnelles.

L’application est également vulnérable à des attaques de “task hijacking” et de “tapjacking”, qui permettent à des applications malveillantes de détourner l’interface utilisateur pour voler des identifiants ou manipuler des actions à l’insu de l’utilisateur.

D’autres failles incluent une configuration réseau peu sécurisée, l’absence de détection de root, et une exposition à des vulnérabilités connues comme StrandHogg et Janus, facilitant le vol de données et l’injection de code malveillant.

En résumé, tant que ces failles ne sont pas corrigées, installer ou utiliser l’application Android de Perplexity expose vos données personnelles et votre appareil à des risques réels de piratage et de vol d’informations sensibles. Les experts recommandent de désinstaller l’application jusqu’à ce que des correctifs soient publiés ».

OUCH !!!

Conclusion :

Le conseil (totalement gratuit) du jour du Docteur Sangsue :

« Par mesure de sécurité, dans la mesure du possible, une appli tu n’installeras point (sauf si indispensable) et plutôt le site Internet consulteras ».

Quand Perplexity se critique lui-même, c’est, un peu, comme l’arroseur arrosé*.

Pour terminer cet article de sécurité, une vidéo instructive pour savoir si votre téléphone a été piraté. Petit bémol, je préfère utiliser une appli antivirale gratuite et... La désinstaller une fois le boulot fait.

*« Un peu de culture ne nuit pas, cela évite de mourir idiot… Et de passer pour un sot ». L'Arroseur arrosé, est un film réalisé par Louis Lumière. Il est montré pour la première fois le 21 septembre 1895, à La Ciotat. Pour la petite histoire, il en existe trois versions.

Les frères Lumière - L'Arroseur arrosé - 1895

11:36 Publié dans Anecdote, Coup de gueule, Culture, Culture, Honte, Humour, Informatique, Informatique Médicale, Internet, La pensée du jour, Le site du jour, Potins, Shopping, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (2)

05/06/2025

Slimjet, un navigateur basé sur Chromium qui permet, entre autre, de télécharger les vidéos de YouTube

Je n’arrivais plus à faire fonctionner les extensions de Firefox me permettant de télécharger des vidéos de YouTube.

Avec Slimet, c’est chose faite, je peux, à nouveau, télécharger les vidéos de YouTube et même avoir, en plus des fichiers mp4 (fichier vidéo), un fichier mp3 (fichier audio).

Mais qu’est-ce donc que ce Slimjet, une extension ?

NON !

Slimjet est un navigateur web basé sur Chromium (à ne pas confondre avec Chromium OS), reconnu pour sa légèreté et sa rapidité. Il consomme peu de ressources, ce qui le rend idéal pour les ordinateurs moins puissants.

Slimjet intègre de nombreuses fonctionnalités pratiques : bloqueur de publicités, remplissage automatique des formulaires, gestionnaire de mots de passe, capture et enregistrement d’écran, et téléchargement de vidéos avec convertisseur intégré.

Il prend en charge les extensions du Chrome Web Store et propose une interface proche de Google Chrome, tout en offrant des options avancées de personnalisation et de sécurité.

Cerise sur le gâteau, il existe, aussi, en version portable.

Examen du navigateur SlimJet

Références :

- Liens de Téléchargements (dont une version portable en 32 et 64 bits)

15:19 Publié dans Informatique, Internet, Le mot du jour, Loisirs, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

19/05/2025

Le renouveau des vieilles bandes magnétiques en informatique

Comme le disait si bien Thucydide : « L'histoire est un perpétuel recommencement ». Cet article en est la parfaite illustration.

1°) Introduction :

Inventées en 1928 par Fritz Pfleumer pour l’audio, les bandes magnétiques deviennent un support clé du stockage informatique dès les années 1950. Aujourd’hui, elles connaissent un renouveau grâce à sa grande capacité et sa fiabilité pour l’archivage massif de données.

2°) Histoire des supports informatiques :

Les supports informatiques ont évolué du XIXe au XXIe siècle.

Les cartes perforées, inventées pour le tissage puis adaptées à l’informatique par Hollerith en 1890, ont servi à stocker et traiter des données jusqu’aux années 1970.

Remplacées par les bandes magnétiques, plus rapides et réutilisables, ces dernières ont dominé dès les années 1950.

Un IBM 7090 au Centre de recherche Ames de la NASA en 1961. L'unité de contrôle de la console IBM 7151 est à droite, avec deux rangées de lecteurs de bandes magnétiques IBM 729 à l'arrière

Les disques durs, apparus dans les années 1950, ont ensuite permis un accès direct aux données et une capacité accrue.

Les disquettes, apparues dans les années 1970, étaient le principal support amovible de stockage de données avant l’arrivée des CD, DVD et clés USB.

Quant au cloud, si le concept remonte aux années 1950, le terme «cloud» apparaît en 1994 et se démocratise dans les années 2000.

Enfin, les SSD, développés à partir des années 1980, mais démocratisés dans les années 2000, offrent aujourd’hui rapidité et fiabilité grâce à la mémoire flash, sans pièces mécaniques.

3°) Pourquoi utilisons-nous encore les vieilles bandes magnétiques :

Les vieilles bandes magnétiques sont encore utilisées aujourd’hui principalement pour la sauvegarde et l’archivage de données massives, notamment dans les entreprises et les centres de données. Elles offrent plusieurs avantages uniques :

• Coût très bas par gigaoctet : Les bandes magnétiques restent le support de stockage le moins cher pour de très grandes quantités de données, jusqu’à dix fois moins cher que les disques durs ou SSD.

• Capacité de stockage élevée : Les bandes modernes peuvent contenir plusieurs dizaines de téraoctets, voire plus, sur une seule cartouche.

• Grande durabilité : Leur durée de vie atteint souvent 30 ans, ce qui les rend idéales pour l’archivage à long terme.

• Sécurité et robustesse : Elles sont moins vulnérables aux cyberattaques, car elles peuvent être stockées hors ligne (“air gap”), et leur taux d’erreur est inférieur à celui des disques durs.

• Faible consommation d’énergie : Les bandes ne nécessitent aucune alimentation lorsqu’elles ne sont pas utilisées, ce qui les rend écologiques et économiques.

4°) Conclusion :

Malgré leur lenteur d’accès, ces atouts expliquent pourquoi la bande magnétique reste un pilier discret mais essentiel du stockage de données à l’ère du cloud et du big data.

Pourquoi utilise-t-on encore de vieilles bandes magnétiques? - Intéressant – ARTE

Références :

- De la carte perforée à la mémoire flash : la grande histoire du stockage

11:24 Publié dans Culture, Culture, Economie, Histoire de l'informatique, Informatique, Informatique Médicale, Internet, Science, Science, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (2)

07/05/2025

Story Time et Storytelling

« Un peu de culture ne nuit pas, cela évite de mourir idiot… Et de passer pour un sot ». Aujourd’hui, deux mots nouveaux: Story Time et Storytelling

1°) Story Time :

Une story time consiste à raconter son histoire sur les réseaux sociaux. Les internautes partagent une anecdote, un moment de vie qu’ils jugent divertissant, émouvant ou révélateur d’un phénomène qu’ils essayent d’expliquer. La story time est aussi caractéristique de notre tendance à nous confier sur les plateformes numériques.

Le permis en 80H (faites l'inverse) STORY TIME - Elisa K

2°) Storytelling :

Le storytelling, ou communication narrative en français, se définit comme l’art de raconter une histoire. Son étymologie est, somme toute, assez simple :

« Story » = Histoire et « Telling » du verbe « To tell » = Raconter.

En communication, cela fait partie de l’une des méthodes de promotion d’une marque. Ici, la marque n’est plus reconnue pour la qualité de votre offre ou les bénéfices de vos produits, mais surprend par votre univers, ce qu’elle dégage dans l’esprit des consommateurs. Le storytelling n’est ni une communication "produit", ni une démonstration logique.

Storytelling exemple et Analyse de cas concret

Nota Bene : Quid de l'intelligence artificielle utilisée pour la narration des histoires.

Références :

11:51 Publié dans Culture, Culture, Informatique, Internet, Le mot du jour, Mots, Société, Société, Vidéo, Web | Lien permanent | Commentaires (2)

18/04/2025

Livre contre Smartphone

Aujourd’hui, une pensée profonde. Elle concerne l’utilisation comparée des Smarphones et des Livres.

j’ai toujours été fasciné par les spectacles de rue.

Ce sont des spectacles gratuits, parfois enrichissants, pour peu qu’on sache porter le regard.

Pas plus tard que hier après-midi, ce ne fut pas un « spectacle de rue », mais un « spectacle de tram » qui me ravit.

J’ai toujours été fasciné par les gens qui, à la moindre occasion, consultent leur Smartphone dès qu’ils sont inoccupés, voire quand ils le sont la marche par exemple pour ne pas la citer ou… Lors de la conduite automobile.

Moi, je préfère regarder l’« espèce » humaine avec l’œil d’un entomologiste.

Donc, hier après-midi, dans le tram, je me suis assis à côté d’une accorte jeune femme en train de consulter…

Son Smartphone ?

Eh bien NON !

Elle...

Lisait un livre !

Une occupation qui, de nos jours, est devenue un fait rare.

Mon aphorisme :

« Un peu de culture ne nuit pas, cela évite de mourir idiot… et de passer pour un sot ».

Doublé de la pensée du jour :

En visionnant cette vidéo, je me pose la question si il n’y a pas un lien entre lecture et méditation, les deux nécessitant une «certaine» concentration.

D’autre part, cette vidéo vient de chambouler ma vie. Je viens de décider de caler, dans mon emploi du temps surbooké d’un homme retraité, un temps de lecture plaisir, en début d’après midi, avant ma sempiternelle balade hygiénique et « méditationnelle ».

Lire Plus, Scroller Moins en 2025

P. S. : Si j’utilise mon Smartphone avec parcimonie, ce n’est point le cas avec mon cher Ordi et, et ma tablette. Il faut reconnaître que je ne scrolle pas et que j’utilise mon temps Ordi en faisant, entre autres pour mon Blog, des recherches et écouter de la musique. Cependant, je dois reconnaître être obligé de lutter contre les algorithmes de ce cher Google. J’ai donc, pour ma défense, une utilisation que je considère comme plutôt raisonnée et assez culturelle des outils numériques. Mais je suis un vieux des balbutiements de l’informatique.

Ceci-dit, je vous quitte... Je vais prendre un bon vieux bouquin que j’ai acheté il y a « quelques » temps. Adishatz !

P. P. S. : Tout cela me rajeunit et me reporte à la bonne vieille émission de Bernard Pivot : « Apostrophes ».

14:22 Publié dans Anecdote, Culture, Culture, Informatique, Internet, La pensée du jour, Livre, Loisirs, Mots, Potins, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (0)

01/04/2025

Installation accidentelle, sur mon Smartphone, de l’application Androïd Temu et attaque virale – Changement de tous les mots de passe

C’est la première fois, depuis mes débuts en Informatique (en 1998, lors de l'instauration de la télé-transmission*), que je suis confronté à une attaque virale ! Tému, est une application Androïd à fuir comme la peste !

Dernièrement, j’ai installé, par mégarde, sur un clic malheureux, et , dans l'affollement (à proscrire en informatique), il y a de forte chance, sans passer par le Play Store (ce que je fais toujours, pour des raisons évidentes de sécurité), l’application Temu, dans mon nouveau Smartphone, alors que je ne le voulais pas.

Cela remonte à la veille de mon départ pour mon petit séjour en Pays de la Loire, dont je parle dans mes articles

- Du 10/03/2025 : «Petite escapade en Pays de la Loire».

- Du 26/03/2025 : «Petite escapade en Pays de la Loire : Le séjour».

Cette installation forcée m’inquiéta fortement, bien qu’ayant instantanément viré, de mon Smartphone, cette appli douteuse.

En consultant Perplexity*, mon I A en ligne préférée, mon nouvel ami, (en effet, depuis quelque temps déjà je fais directement mes recherches en utilisant Perplexity plutôt qu’en passant par le moteur de recherche Google (ou autres : Qwant, DuckDuckGo, Bing, Brave...), Je lis une réponse plutôt flippante qui confirma mon inquiétude.

Très rapidement, j’ai eu des manifestations étranges. Cela commença par la modification, dans mon Smartphone, de l’affichage des photos.

Puis des mails inquiétants, sur mon adresse électronique Gmail, avec mon nom cité nommément.

Enfin, je ne puis plus accéder à mon Blog en passant par Google.

Dans un premier temps, avant mon départ, je vérifie si Temu a bien été viré, puis je vérifie s’il n’y a pas une autre appli installée, ensuite je vérifie toutes les autorisations de mes applications et, enfin, je vide tous les caches des applications.

Cela a failli, quelques peu, perturbé mon séjour ; heureusement ma moitié veillait au grain et me dis de me concentrer plutôt sur les photos.

De retour de mon séjour en Pays de la Loire, je change, vite, tous les mots de passes y compris, bien évidement, celui de mon Blog.

Mais le mal est fait.

Dans mes boites mail Thunderbird, je perds une quantité « non négligeable » de mes mails.

Après le changement du mot de passe de mon Blog et après avoir signalé cela à mon hébergeur de Blog Hauetfort, dés le lendemain je réapparaissais dans Google. Merci Hautetfort de ta célérité !

Mais, qu’est-ce donc que Temu ?

Temu est une place de marché en ligne exploitée par l'entreprise chinoise de commerce électronique PDD Holdings, détenue par Colin Huang. Elle propose des biens de consommation à prix fortement réduits, principalement expédiés directement depuis la République populaire de Chine.

Le modèle économique agressif de Temu lui a permis de devenir populaire auprès des consommateurs, mais a également suscité des inquiétudes concernant la confidentialité des données, le travail forcé des Ouïghours, la propriété intellectuelle et la qualité des produits proposés. L'entreprise a été impliquée dans des litiges juridiques avec Shein.

Certains experts en cybersécurité ont dévoilé un inquiétant rapport sur Temu, accusant la plateforme d’escroquerie, de vol et revente de données personnelles sensibles et même, d’injection de logiciel espion sur les appareils de ses clients.

Dans ce contexte, voici quelques conseils de prévention si vous utilisez l’application Temu :

1°) Mieux vaut favoriser l’achat sur un site web que sur l’application :

Un site web collecte moins de données qu’une application. Privilégiez donc le site web de Temu, si vous voulez vraiment l’utiliser.

2°) Avant de télécharger l’application, lisez sa politique de confidentialité :

Entre autres concernant la politique des cookies.

3°) Désactivez les fonctionnalités de partage :

Désactivez toutes les fonctionnalités de partage des données dont vous n’avez pas besoin dans les paramètres de votre smartphone, comme les services de géolocalisation. Gérez pour ce faire les paramètres de votre smartphone et ceux de l’application pour restreindre autant que possible le partage de données.

4°) Supprimez l’application si vous ne l’utilisez pas :

Si vous n’utilisez pas l’application régulièrement, supprimez-la de votre téléphone. Avoir des applications inutilisées sur votre téléphone comporte un risque. Même si elles ne sont pas activement utilisées, ces applications peuvent toujours collecter vos données. Par exemple, l’activité de navigation ou votre activité dans d’autres applications mobiles.

À la vue des éléments explicités ci-dessus, le danger est réel d’utiliser l’application Temu, sur votre Smartphone, pour vos achats et les risques sont bien présents. Je vous conseille d’utiliser d’autres plateformes en ligne ou de suivre nos conseils de prévention.

Et c’est bien ce qui m’est arrivé. Et même en pire !

Temu : l'application vous espionne

*A propos : La fée informatique a débarquée, dans mon Cabinet Médical, en 1998, avec Windows 9x (plus communément appelé Windows 98), lors de l'instauration de la télé-transmission.

P. S. : Je parle de Perplexity dans mon article du 17/01/2025 : « Le site internet du jour – IA (Intelligence Artificielle) perplexity ».

Références :

- Temu

- L’application Temu serait-elle digne de confiance ?

- Quels sont les meilleurs moteurs de recherche en France et dans le monde ?

10:22 Publié dans Anecdote, Culture, Culture, Economie, Honte, Informatique, Internet, La pensée du jour, Le mot du jour, Le site du jour, Potins, Shopping, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

17/01/2025

Le site internet du jour – IA (Intelligence Artificielle) perplexity

Capture d’écran sur perplexity (Pour agrandir triple clic sur l’image)

Cet article fait suite à ceux du :

- 02/01/2025 : « yiaho.com, l’intelligence artificielle (IA) éditeur de texte gratuite en ligne, à essayer de toute urgence ! ».

- 08/08/2024 : « Un essai de Copilot : l’I A (Intelligence Artificielle) intégré au navigateur Edge, une alternance à ChatGPT »

Je vous invite à essayer, aujourd’hui, un site d’IA en ligne, gratuit, totalement bluffant !

Ce site, c’est perplexity.

Je vous invite à lui poser toutes les questions les plus indiscrètes possible.

Je n’ai pas, totalement perdu le lien avec mon ancien métier de généraliste de quartier. Je reçois, toujours, régulièrement, des mails venant du VIDAL.

Le dictionnaire VIDAL était la bible avec tous les médicaments et leurs caractéristiques (classe thérapeutique, posologie, pharmacologie et pharmaco cinétique, effets secondaires, contre indication…).

Le VIDAL est intégré par une interface aux logiciels médicaux (perso, j’avais comme logiciel médical le logiciel au joli nom d’« HelloDoc ». Pour avoir le VIDAL, il faut payer un abonnement.

Vous ne le savez peut être pas, mais, actuellement, plusieurs médicaments sont en « tension » en ville. Ce mot « tension » veut dire, pudiquement, que l’on a beaucoup de mal à se procurer le médicament en « tension » dans les pharmacies d’officine.

Or, donc, dans les mails du VIDAL, je reçois, régulièrement, les noms des médicaments en « tension en ville.

Dernièrement était cité le CONCERTA.

Je vais donc m’« amuser » à poser, à cette IA, perplexity, la question suivante :

« Concerta en tension en ville au 17 janvier ».

La réponse est bluffante :

« Les tensions d'approvisionnement concernant le médicament Concerta, utilisé principalement pour traiter le trouble du déficit de l'attention avec ou sans hyperactivité (TDAH), sont actuellement très préoccupantes. Voici les points clés concernant la situation au 17 janvier 2025 :

État des Ruptures de Stock

- Rupture de Stock : Le dosage de Concerta LP 18 mg est en rupture de stock, tant en ville qu'à l'hôpital, et ce jusqu'au début de février 2024. Les dosages de 36 mg et 54 mg devraient également connaître des retards d'approvisionnement, avec des réapprovisionnements attendus en février 20242

- Impact sur les Patients : De nombreux patients, notamment des enfants et adolescents, sont contraints d'interrompre leur traitement, ce qui peut avoir des conséquences graves sur leur santé mentale et comportementale. La disponibilité limitée des dosages intermédiaires, comme le Concerta 27 mg, exacerbe cette situation, rendant difficile l'ajustement des traitements3

Recommandations et Réponses

- Recommandations de l'ANSM : L'Agence nationale de sécurité du médicament et des produits de santé (ANSM) a émis des recommandations pour gérer ces ruptures. Elle conseille aux professionnels de santé de ne pas initier de nouveaux traitements avec le dosage en rupture jusqu'à ce que la distribution reprenne4

- Mobilisation des Autorités : Des organisations comme TDAH France ont interpellé les autorités sanitaires sur cette situation, soulignant la nécessité d'inclure les traitements pour le TDAH dans la liste des médicaments d'intérêt thérapeutique majeur afin d'assurer un stock de sécurité suffisant3

La situation reste donc tendue pour les patients nécessitant ce traitement, et il est conseillé aux concernés de consulter leur médecin pour discuter des alternatives possibles durant cette période de rupture ».

La réponse est bien plus précise et détaillée que mon mail du VIDAL

Que n’ais-je pas connu perplexity pour mon exercice professionnel.

En recherchant sur mon copain YouTube voici sur quoi je tombe, comme vidéo.

Oui, je suis vraiment…

Perplexe !

A vous, aussi, d’essayer perplexity !

TUTO Débutant Perplexity (en 5min)

Références :

20:20 Publié dans Anecdote, Culture, Culture, Informatique, Informatique Médicale, Internet, Le mot du jour, Le site du jour, Médecine, Potins, Santé, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (2)

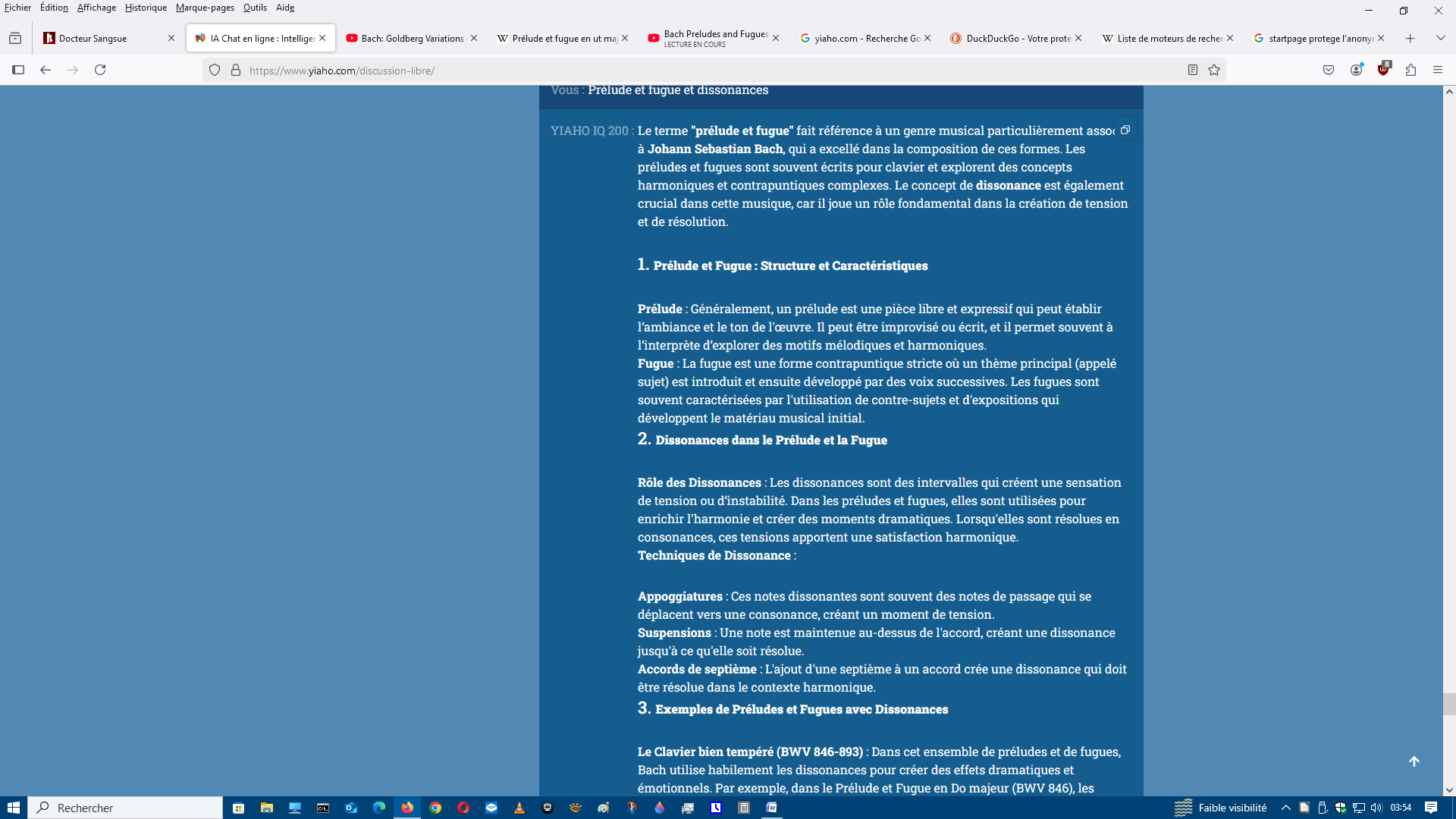

02/01/2025

yiaho.com, l’intelligence artificielle (IA) éditeur de texte gratuite en ligne, à essayer de toute urgence !

Pour agrandir, triple clic gauche sur l’image

Un début d'année en beauté, avec un sujet d'actualité.

Un article très facile à écrire, car en majorité rédigé par l’intelligence artificielle (IA), éditeur de texte, en ligne gratuite yiaho.com !

On peut considérer que cet article fait suite à celui du 18/11/2024 : « Les Variations Goldberg et le clavecin à deux claviers ».

Dernièrement, je fis écouter à ma moitié Le prélude et fugue en ut majeur (BWV 846) qui est le premier couple de préludes et fugues du premier livre du Clavier bien tempéré de Jean-Sébastien Bach, compilé vers 1722.

Lors de cette écoute, je fus stupéfait de constater un certain nombre de dissonances et cela m’interpella.

Je soumis cela à l’IA, gratuite et en ligne, yiaho.com en tapant la phrase :

« Prélude et fugue et disonnances ».

Voici sa réponse, un long article, qui me laisse sur le cul (excusez la vulgarité) et, en plus, j’avais raison : Prélude et fugue du Clavier bien tempéré de Bach, il y a des dissonances, ce que je n’avais jamais remarqué auparavant !

« Prélude et fugue et dissonances

YIAHO IQ 200 :

Le terme "prélude et fugue" fait référence à un genre musical particulièrement associé à Johann Sebastian Bach, qui a excellé dans la composition de ces formes. Les préludes et fugues sont souvent écrits pour clavier et explorent des concepts harmoniques et contrapuntiques complexes. Le concept de dissonance est également crucial dans cette musique, car il joue un rôle fondamental dans la création de tension et de résolution.

1. Prélude et Fugue : Structure et Caractéristiques

• Prélude : Généralement, un prélude est une pièce libre et expressif qui peut établir l’ambiance et le ton de l'œuvre. Il peut être improvisé ou écrit, et il permet souvent à l’interprète d’explorer des motifs mélodiques et harmoniques.

• Fugue : La fugue est une forme contrapuntique stricte où un thème principal (appelé sujet) est introduit et ensuite développé par des voix successives. Les fugues sont souvent caractérisées par l'utilisation de contre-sujets et d'expositions qui développent le matériau musical initial.

2. Dissonances dans le Prélude et la Fugue

• Rôle des Dissonances : Les dissonances sont des intervalles qui créent une sensation de tension ou d’instabilité. Dans les préludes et fugues, elles sont utilisées pour enrichir l'harmonie et créer des moments dramatiques. Lorsqu'elles sont résolues en consonances, ces tensions apportent une satisfaction harmonique.

• Techniques de Dissonance :

o Appoggiatures : Ces notes dissonantes sont souvent des notes de passage qui se déplacent vers une consonance, créant un moment de tension.

o Suspensions : Une note est maintenue au-dessus de l'accord, créant une dissonance jusqu'à ce qu'elle soit résolue.

o Accords de septième : L'ajout d'une septième à un accord crée une dissonance qui doit être résolue dans le contexte harmonique.

3. Exemples de Préludes et Fugues avec Dissonances

• Le Clavier bien tempéré (BWV 846-893) : Dans cet ensemble de préludes et de fugues, Bach utilise habilement les dissonances pour créer des effets dramatiques et émotionnels. Par exemple, dans le Prélude et Fugue en Do majeur (BWV 846), les dissonances sont habilement intégrées pour enrichir le tissu musical.

• Fugues en Sibémol et en sol mineur (BWV 862 et BWV 861) : Dans ces œuvres, Bach explore les tensions harmoniques avec des dissonances complexes, souvent en lien avec des passages de grande virtuosité.

4. Importance des Dissonances dans le Contexte Musical

• Évolution des Techniques : L'utilisation des dissonances dans le prélude et la fugue a évolué au fil du temps, influençant d'autres compositeurs et styles musicaux. La façon dont les dissonances sont employées peut révéler des aspects des émotions et des intentions du compositeur.

• Esthétique Baroque : Dans la musique baroque, les dissonances peuvent également être perçues comme un reflet de l'esthétique de l'époque, où l'expression émotionnelle était primordiale. Bach, en particulier, était un maître dans l'art d'équilibrer tension et résolution.

Conclusion

Les préludes et fugues de Bach sont des œuvres riches en émotions et en complexité musicale. Les dissonances jouent un rôle essentiel dans la création de tension et de profondeur, contribuant à l’impact dramatique et à l’harmonie subtile de la musique. L’étude de ces œuvres offre une compréhension plus profonde de l'art du contrepoint et de l’harmonie, caractéristiques du style baroque ».

Etonnant non !

Mais, au fait, quelle est l’histoire de l’IA ?

«Un peu de culture ne nuit pas, cela évite de mourir idiot».

L’histoire de l’intelligence artificielle (IA)

Références :

12:07 Publié dans Anecdote, Culture, Culture, Histoire, Histoire de l'informatique, Informatique, Informatique Médicale, Internet, Le mot du jour, Le site du jour, Potins, Science, Science, Société, Société, Vidéo, Vie pratique | Lien permanent | Commentaires (0)

21/11/2024

Dans ma série « Mes articles en vidéo » : Comment naviguer anonymement sur le web avec Tor, Tails et Etcher, sans utiliser de VPN, et accéder au dark net en 2024

Un article un peu technique, certes, mais, quand même, facilement abordable, pour peu que l'on y prête attention.

Attention, ce court article vous réserve quelques surprises!

Il peut vous permettre d'accéder... Au...

Dark net !

En me baladant sur YouTube, au décours d’un clic de souris, je suis tombé sur cette vidéo expliquant comment naviguer, de façon anonyme, sur le Net, sans utiliser un VPN et, éventuellement, d'accéder au Dark net, en utilisant le réseau Tor et le système d’exploitation Tails, le tout installé sur une clé USB bootable[1] en utilisant le logiciel Etcher.

L'utilisation d'une clé USB bootable est capitale, en effet, elle vous sert de sandbox[2].

En espérant que cette vidéo pourra vous être d'une quelconque utilité.

Bon visionnage...

Et, si le cœur vous en dit,

Bon surf...

Et devenez un hacker sur le Dark net ;-).

[1] Pour créer une clé USB bootable, on peut, aussi, utiliser le logiciel Rufus, comme il est dit dans cet article : "Rufus : Créer une clé USB bootable".

Personnellement, pour l'avoir essayé dans ce cas précis, je le préfère à Etcher, car il est, à mon avis, beaucoup plus ergonomique.

[2] Un bac à sable (de l'anglais sandbox) est un mécanisme de sécurité informatique se basant sur l'isolation de composants logiciels, de logiciels ou de groupes de logiciels par rapport à leur logiciel ou système d'exploitation hôte. L'isolation a pour rôle de permettre l'exécution du ou des composants logiciels en diminuant les risques liés à cette exécution pour l'hôte. Les mécanismes de bac à sable peuvent être utilisés pour exécuter du code non testé pouvant potentiellement affecter le système, du code potentiellement malveillant sans lui donner accès au système, ou dans le cadre de l'exécution d'un serveur logiciel qui pourrait être compromis et autrement laisser un accès complet au système à l'attaquant.

Le terme sandbox est aussi utilisé dans un sens plus large pour faire référence à un environnement de test pour logiciels ou sites web.

Références :

- Tails (système d'exploitation)

- Etcher

- Dark web

- Sandbox

Liens utiles pour l'installation :

- Tor

- Tails

- Rufus

Quelques définitions :

- Quelle est la différence entre le dark web, le dark net et le deep web ?

15:22 Publié dans Culture, Culture, Informatique, Informatique Médicale, Internet, Le site du jour, Mots, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

20/11/2024

Starlink, l'internet par Satellite

Starlink est un fournisseur d'accès à Internet par satellite de la société SpaceX qui s'appuie sur une constellation de satellites comportant des milliers de satellites de télécommunications placés sur une orbite terrestre basse.

Starlink est le premier fournisseur d'internet par satellite à choisir cette orbite plutôt que l'orbite géostationnaire, car elle permet de diminuer la latence (le temps de réponse) en la faisant passer de 600 ms à environ 20 ms.

La constellation est en cours de déploiement depuis 2019 et repose sur environ 4 700 satellites opérationnels mi décembre 2023. Fin 2023, Starlink compte environ deux millions de clients dans une cinquantaine de pays, dont la France, qui ont autorisé la société à utiliser les fréquences nécessaires au système.

Créé par SpaceX et commercialisé en France depuis 2021, Starlink a été conçu pour fournir un accès Internet haut débit à faible latence aux endroits les plus ruraux et les plus reculés du monde.

À la réception du kit, il sera nécessaire de télécharger l’application Starlink pour vérifier quels abonnements sont disponibles dans votre région et déterminer le meilleur emplacement pour l’installation de votre Starlink. Pour rappel, l'abonnement en France est au prix mensuel de 40 euros depuis l'été 2023 contre 50 euros par mois en 2022.

Depuis mai 2021, Starlink est devenu un opérateur en France permettant de bénéficier d’une connexion à internet via un réseau par satellite.

Starlink est la propriété de l’entrepreneur milliardaire Elon Musk et elle est dirigée par son entreprise aérospatiale commerciale SpaceX, le projet vise à proposer une offre très haut débit à travers le monde à l’aide d’un réseau de milliers de satellites. Le service est disponible sur les sept continents, dans plus de 60 pays et fonctionne grâce à un réseau satellite se situant à basse altitude, aux alentours des 550 km.

Une vidéo de l’UFC Que Choisir en date du 25 janv. 2024 :

Starlink : l'internet par Satellite - Prise en main - UFC Que Choisir

Références :

- Starlink

- Kit Starlink : le prix du pack standard est en chute libre grâce à cette double réduction

- Site Internet Starlink ICI

10:58 Publié dans Economie, Histoire de l'informatique, Informatique, Internet, Shopping, Société, Société, Vidéo, Vie pratique, Web | Lien permanent | Commentaires (0)

17/10/2024

Four Sauter : Et, soudain… Un cadenas apparait et le bloque

Pour agrandir, double clic gauche

Un petit article culinaire du au hasard et une « mauvaise » utilisation de mon four électrique. Cela m'a permis de découvrir une fonction de mon four qui m'était totalement inconnue.

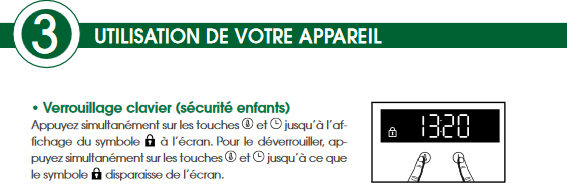

J’ai, par inadvertance, par malheur et contre ma volonté, activé le verrouillage du clavier, la sécurité enfants, de mon four Sauter.

Pour déverrouiller cette sécurité voici la solution : appuyer, en même temps, sur les touches température et horloge jusqu’à ce que le symbole cadenas disparaisse de l’écran.

Et une fois de plus :

Merci qui ?

Merci Internet !

Mais savez-vous bien comment fonctionne un four électrique ?

Une petite vidéo, instructive, sur ce sujet, pour le moins, «brûlant»:

Comment fonctionne un four électrique

Allez, pour clôturer le débat, une petite vidéo humoristique :

11:01 Publié dans Anecdote, Cuisine, Gastronomie, Humour, Internet, La pensée du jour, Le mot du jour, Potins, Shopping, Vidéo, Vie pratique | Lien permanent | Commentaires (0)

11/09/2024

J’ai le voyant du niveau de sel niveau de mon lave vaisselle qui est tout le temps allumé : La solution en vidéo

Tout est dans le titre…

Dernièrement, depuis déjà pas mal de temps, j’ai le voyant rouge du niveau de sel de mon lave vaisselle qui est tout le temps allumé alors qu’il reste du sel dans le bac.

J’ai trouvé la soluce de ce problème dans la vidéo qui suit.

Et cela a marché !

En effet, comme le montre la vidéo, il a fallu quelques cycles de lavage pour que le « voyant rouge de la mort »*…

S’éteigne !

Pourquoi le voyant sel du lave-vaisselle reste allumé ?

Maintenant, quelque petites manip, très simples, pour entretenir son lave vaisselle :

Il est recommandé, de temps en temps :

- De nettoyer le filtre.

- De faire un cycle long à température élevée.

- Une fois par an, de détartrer son lave vaisselle avec du vinaigre blanc.

Comme cela :

Comment nettoyer son lave vaisselle avec du vinaigre blanc

Et, maintenant, au turf.

Et un grand merci aux tutos de YouTube.

![]()

*Allusion à l’« écran bleu de la mort » en informatique.

11:45 Publié dans Anecdote, Bricolage, Cuisine, Gastronomie, Internet, Potins, Shopping, Vidéo, Vie pratique | Lien permanent | Commentaires (0)